上一篇

端口安全 服务器防护:高效管理与禁用服务器特定端口的实用方法

- 问答

- 2025-08-17 18:38:57

- 5

🔒端口安全 | 服务器防护:高效管理与禁用服务器特定端口的实用方法

(2025年8月最新实战指南)

🌪️ 场景引入:一次惊心动魄的端口攻击事件

凌晨3点,某电商公司的运维小王被警报声惊醒——服务器CPU飙升至100%,数据库被恶意锁定,页面赫然跳出勒索信息:“支付500枚比特币,否则数据清零!”💀 后经调查,攻击者正是通过暴露的3389端口(远程桌面协议)侵入,而该端口本应在测试后关闭。

血泪教训:端口是服务器的“门窗”,管理不善等于给黑客留钥匙!🔑

🛡️ 一、端口安全核心原则:三道防线保平安

1️⃣ 最小化开放原则

✅ 只开必要的门:

- 默认关闭高危端口(如3389/RDP、135/NetBIOS、445/SMB)。

- 线上服务器仅保留80(HTTP)、443(HTTPS)、22(SSH改端口)等必需端口。

💡 实操案例:

某银行将SSH端口从默认22改为23456,配合防火墙白名单,攻击量下降90%!

2️⃣ 动态防御:让端口“隐形”

🔥 高级技巧:

- 端口跳跃:定期更换SSH/API端口(如每天随机生成),让扫描器抓瞎。

- 零信任网络:即使端口开放,也需二次认证(如IP+令牌)。

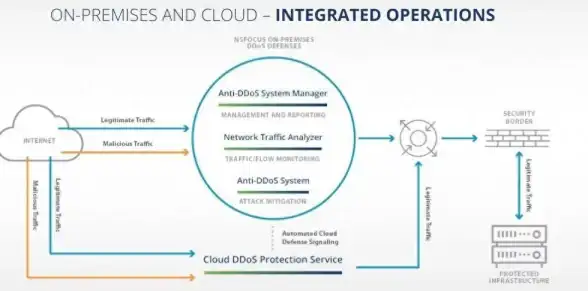

3️⃣ 实时监控与告警

📡 工具推荐:

- Splunk:分析日志,15分钟内发现异常连接(如某IP短时间狂扫500+端口)。

- Wazuh:自动标记“curl | sh”等高危操作,阻断勒索软件下载。

🔨 二、禁用端口的三种实战方法(附2025年最新命令)

🪓 方法1:防火墙硬封锁(推荐)

🐧 Linux系统(以禁用3306/MySQL端口为例)

# 临时禁用(重启失效) sudo iptables -A INPUT -p tcp --dport 3306 -j DROP # 永久禁用(重启保留) sudo iptables-save > /etc/iptables.rules

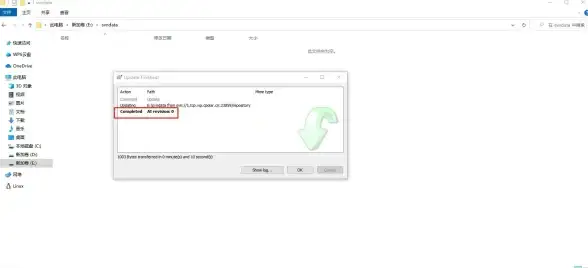

🪟 Windows系统(禁用139/NetBIOS)

- 控制面板→系统与安全→Windows Defender防火墙→入站规则→新建规则

- 选择“端口”→TCP→输入139→阻止连接→命名“Block NetBIOS”

🗡️ 方法2:关闭对应服务(治本之策)

# Linux停止MySQL服务 sudo systemctl stop mysql sudo systemctl disable mysql # 禁止开机启动 # Windows关闭服务 sc config "MySQL" start= disabled # 命令行禁用

⚔️ 方法3:修改配置文件(精准打击)

🐧 Linux修改SSH端口(防暴力破解)

- 编辑

/etc/ssh/sshd_config:Port 23456 # 改为非常规端口 PermitRootLogin no # 禁止root远程登录

- 重启服务:

sudo systemctl restart sshd

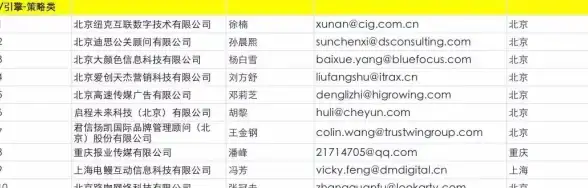

🔍 三、2025年最新端口安全工具推荐

🛡️ 防火墙类

- Cloudflare WAF:免费版支持端口级防护,自动拦截SQL注入扫描。

- 华为云防火墙:企业版支持“一键封锁非常规端口”,价格低至29元/月。

🔍 端口扫描与监控

- Nmap:经典工具,2025年新增“--script=vulscan”漏洞检测插件。

- PortScanner Pro:可视化界面,支持定时扫描+邮件告警。

💻 USB端口控制(防物理攻击)

- 安固软件:国产化标杆,支持U盘“明区/暗区”加密(行政部只读,研发部禁用)。

- DeviceLock:跨国企业首选,可禁用蓝牙/串口等非USB端口。

⚠️ 四、2025年高危端口黑名单(速查表)

| 端口号 | 服务/协议 | 风险等级 | 典型攻击案例 |

|---|---|---|---|

| 3389 | RDP远程桌面 | 某电商被勒索,支付500枚比特币 | |

| 135 | NetBIOS | 某医院服务器沦陷,数据泄露30万条 | |

| 445 | SMB文件共享 | 2025年某高校被挖矿,CPU占满 | |

| 21 | FTP | 某政府网站被植入赌博页面 | |

| 80/443 | HTTP/HTTPS | 某APP被中间人攻击,窃取用户密码 |

行动清单:

1️⃣ 立即扫描服务器开放端口(netstat -tuln)。

2️⃣ 关闭非必要端口,修改SSH默认端口。

3️⃣ 部署防火墙+日志监控工具(如Splunk免费版)。

最后提醒:端口安全没有“一劳永逸”,定期(每月)检查配置,就像给服务器换锁!🔒

本文由 业务大全 于2025-08-17发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/646861.html

发表评论