网络防护 数据安全:如何搭建一个有效的安全软件系统?

- 问答

- 2025-08-15 19:55:00

- 5

网络防护 | 数据安全:手把手教你搭建“金钟罩”级安全软件系统🔒💻

场景引入:你的公司可能正在“裸奔”😱

想象一下——你正在会议室向客户演示新产品,突然所有屏幕弹出勒索警告;或是财务系统被黑,客户资料在暗网明码标价;更可怕的是,你甚至不知道黑客已经潜伏在内网半年之久……这不是科幻片,而是2025年真实发生的案例,根据最新数据,仅今年上半年全球就新增23351个高危漏洞,其中43.5%可能让你的系统瞬间瘫痪,别慌!今天带你从0到1搭建一套让黑客望而却步的防护体系🛡️。

第一步:给系统穿上“防弹衣”🔐

基础防护三件套

- 防火墙:选配AI加持的下一代防火墙(NGFW),它能像保安大叔一样识别“可疑分子”,2025年主流产品已支持自动拦截利用Log4j2漏洞的攻击(对,就是那个让全球程序员熬夜修复的经典漏洞)。

- 终端防护:EDR(端点检测与响应)是必备神器,某互联网大厂实测能将勒索软件入侵发现时间从72小时缩短至48分钟。

- 邮件安全:部署反钓鱼网关,毕竟现在AI生成的钓鱼邮件仿真度高达98%,连CEO都可能中招。

数据加密“三重门”

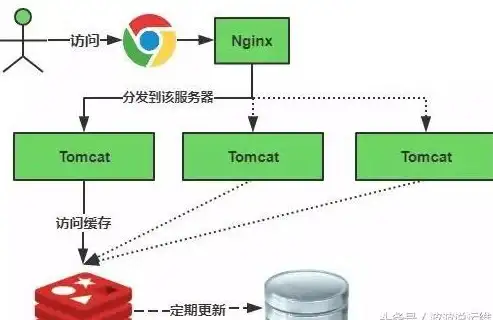

- 传输加密:全站启用TLS 1.3协议,就像给数据包裹上“隐形斗篷”。

- 存储加密:对核心数据库采用“透明数据加密”(TDE),连DBA都看不到明文。

- 密钥管理:用HSM硬件安全模块存密码,比把钥匙藏在门垫下安全100倍。

第二步:打造“火眼金睛”监测体系👁️

部署SIEM系统

把所有日志汇总到安全信息和事件管理平台,就像给系统装上24小时监控摄像头,某医疗集团通过SIEM发现,运维人员凌晨异常登录行为,成功阻止一起数据窃取事件。

玩转UEBA

用户行为分析(UEBA)能识别“内鬼”,当财务小王突然在半夜下载全年客户清单,系统会立即触发警报⏰。

威胁情报订阅

加入CNCERT的威胁情报共享平台,就像给系统装上“天气预报”,能提前48小时预知APT攻击。

第三步:建立“自愈型”防御机制🔄

自动化响应编排

当检测到攻击时,系统能自动完成:隔离受感染主机→封锁攻击IP→提取恶意样本→推送补丁,某银行实测可将响应时间从2小时缩短至8分钟。

零信任架构

贯彻“永不信任,始终验证”原则,即使黑客攻破外网,也会卡在需要二次认证的内网门前。

红蓝对抗演练

每月模拟攻击,去年某车企在演练中发现,打印机管理后台竟能直通核心生产系统,这个漏洞在真实攻击中可能导致整条产线停摆。

第四步:给供应链“做CT”🔍

SCA软件成分分析

用工具扫描代码库,就像给软件做基因检测,某云服务商通过SCA发现,开源组件中隐藏着9个高危漏洞,其中某个组件被全球百万个项目引用。

SBOM物料清单

为每个软件建立“成分表”,就像食品包装上的配料表,这样当Log4j漏洞爆发时,能2小时内定位所有受影响系统。

第三方风险评估

对外包团队强制要求通过ISO 27001认证,某金融公司曾因未审核供应商安全资质,导致黑客通过合作方VPN通道入侵。

第五步:员工安全意识“疫苗”💉

模拟钓鱼演练

季度开展钓鱼邮件测试,某科技公司首次测试时30%员工中招,三个月后降至5%,比任何培训都有效。

最小权限原则

普通员工禁止使用管理员账号,就像不能让快递员随意进出财务室。

安全文化墙

在茶水间设置“黑客手段曝光台”,用真实案例让员工直观感受威胁。

避坑指南⚠️

- 别把鸡蛋放一个篮子:某医院将所有系统放在同一云平台,结果被“一锅端”。

- 补丁不是万能的:某能源公司打完补丁后系统崩溃,原来黑客早就在补丁中埋了后门。

- 别迷信“黑科技”:某企业花百万采购量子加密设备,结果发现业务系统根本不支持。

未来预警🚨

- AI武器化:黑客已用AI生成绕过检测的恶意代码,防御方需用魔法打败魔法。

- 量子计算冲击:传统加密算法可能在5年内被破解,现在就要布局抗量子密码。

- 5G漏洞:某次黑客大会上,研究人员用15分钟就攻陷了5G基站。

安全是动态平衡的艺术🎭

没有绝对安全的系统,但通过上述体系,你能把风险控制在可接受范围,安全建设不是“一劳永逸”,而是“持续进化”,就像某安全专家说的:“我们要建的不是马奇诺防线,而是会自我修复的生态系统。”是时候给你的数字资产穿上“金钟罩”了!💪

本文由 业务大全 于2025-08-15发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/627398.html

发表评论