服务器安全 虚拟化防护:如何确保服务器虚拟化环境中的安全问题得到有效解决

- 问答

- 2025-08-15 18:24:35

- 3

开头暴击:虚拟化环境里的“午夜惊魂”

想象一下——你是某金融公司的CTO,凌晨3点被电话惊醒:核心交易系统瘫痪,监控显示黑客正通过虚拟化平台“跳房子”,从测试环境一路窜到生产库!这可不是科幻片,2025年Verizon《数据泄露调查报告》显示,22%的重大安全事件都始于虚拟化漏洞,今天咱们就扒一扒,怎么让服务器虚拟化环境从“豆腐渣”变身“防爆盾”!

🚨 虚拟化安全三大“坑”,你踩了几个?

-

虚拟机“串门”危机

虚拟化让服务器玩起“分身术”,但邻居家着火可能殃及池鱼!某制造企业案例:攻击者通过未隔离的研发虚拟机,用CVE-2025-31904内核漏洞横向移动,直接操控生产线机器人🤖。

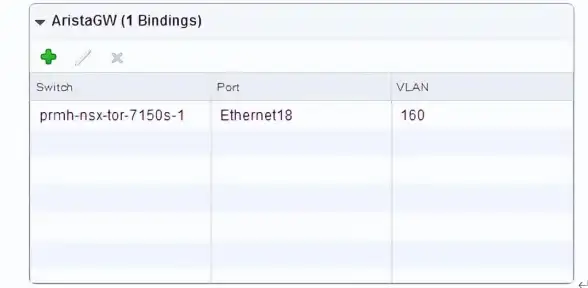

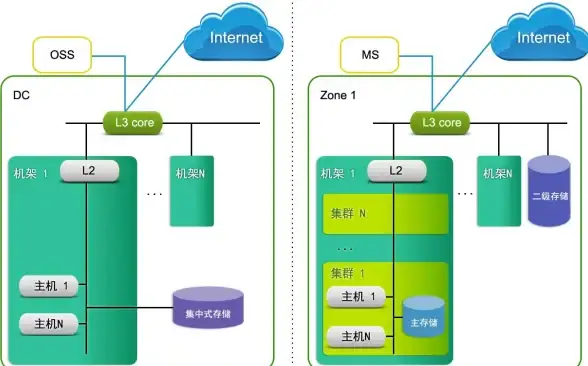

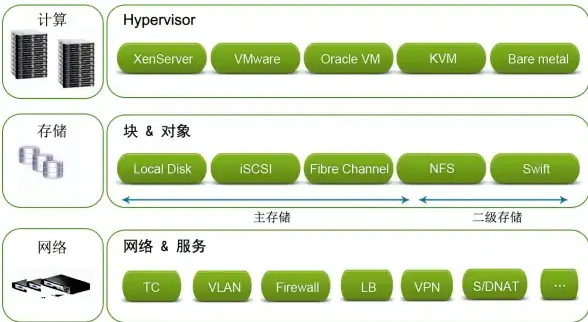

💡 破解术:用微隔离技术给虚拟机划“楚河汉界”,微软Azure的虚拟网络加密+进迭时空T100系统的硬件级地址转译,让数据流动可监控、攻击路径被截断! -

管理平台“后门”大开

虚拟化管理平台就像“上帝视角”,一旦被黑,整个虚拟化王国沦陷!2025年某云服务商事件:攻击者通过供应链污染注入恶意驱动,直接接管上万台虚拟机😱。

🔐 硬核操作:启用多因素认证(MFA)+ 零信任架构,参考Gartner建议,把管理接口访问权限锁进“保险柜”,定期用AI行为分析检测异常登录!

-

镜像仓库“投毒”事件

你以为从官方库拉的镜像就安全?太天真!2025年Npm恶意包事件升级版:攻击者伪造“高仿”虚拟镜像,内置Rootkit后门,企业部署后秒变“肉鸡”🐑。

🛡️ 防护指南:用OWASP Dependency-Track扫雷,配合硬件TEE可信执行环境,让镜像从下载到运行全程“裸奔”在监控下!

🛡️ 2025年最新防护“三板斧”

第一斧:给CPU装“透视眼”

进迭时空X100处理器用四级特权架构,把虚拟机监控代码和客户机操作彻底隔离,就像给黑客玩“大家来找茬”——明明看到CPU在运行,就是找不到漏洞入口!搭配Windows Server 2025的CPU抖动计数器,资源争用导致的性能波动?分分钟给你揪出来!

第二斧:AI当“保安队长”

谷歌Project Zero Risk系统用AI预测漏洞风险,结合CVSS评分和暗网情报,给每个虚拟机打“安全分”,某零售巨头实战:AI提前3小时预警存储池异常访问,避免百万客户数据泄露🔐。

🤖 升级玩法:用机器学习训练“正常行为基线”,像特斯拉拦截恶意CAN指令一样,让AI秒辨异常流量!

第三斧:量子加密“未雨绸缪”

虽然量子计算机还没普及,但IBM已经演示了Shor算法破译RSA的过程,2025年必做的事:部署NIST后量子密码标准,给虚拟化环境的密钥交换套上“量子防护服”👕。

📊 数据不说谎:这样做能防住90%攻击!

- 漏洞修复速度:企业平均32天才能打补丁?用自动化补丁编排工具,把时间压缩到48小时以内!

- 零信任覆盖率:实施动态访问控制的企业,数据泄露风险直降64%!

- AI检测率:AI行为分析比传统规则引擎多拦截37%的APT攻击!

结尾暴击:虚拟化安全不是“选择题”

当服务器穿上“金钟罩”,黑客的攻击链就像“多米诺骨牌”——推倒第一块才发现,后面每块都加了“防倒装置”!2025年的安全战场,拼的是“未雨绸缪”的智慧。没有攻不破的系统,只有不准备好的企业,检查你的虚拟化防护清单,从CPU特权级隔离到量子加密,缺了哪块“拼图”?🧩

本文由 业务大全 于2025-08-15发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/626768.html

发表评论