安全策略 网络防护:如何理解和配置安全组以管理已建议的连接

- 问答

- 2025-08-15 10:34:06

- 3

🔒安全策略 | 网络防护:如何理解和配置安全组以管理已建议的连接

(开头场景化)

想象一下:你刚入职一家电商公司,正赶上“818大促”前夜,突然,运维群里弹出刺眼红字——“服务器流量异常!部分用户无法支付!” 冷汗瞬间浸透后背的你,是否希望有一道“隐形防火墙”能精准拦截可疑流量,同时放行正常订单?

安全组,就是这道防火墙的“指挥官”!它像机场安检一样,决定哪些数据包能“登机”,哪些必须被扣下,咱们就扒一扒它的底层逻辑,手把手教你配置(附2025年最新避坑指南)👇

安全组不是“玄学”,三句话看透本质

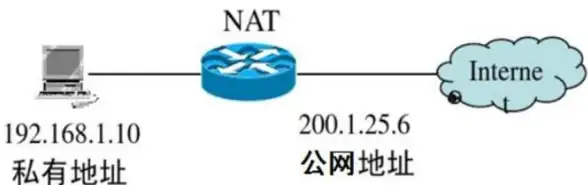

1️⃣ 它是云服务器的“交通警察”

- 入站规则:控制进来的流量(比如用户访问网站)

- 出站规则:控制出去的流量(比如服务器调用外部API)

- 💡 类比:就像小区门禁,外卖小哥能进,但贴小广告的直接拦下

2️⃣ 规则=IP+端口+协议的“三重密码”

- 允许来自办公室IP的SSH连接(端口22)

- 拒绝所有陌生IP的MySQL访问(端口3306)

- 📌 2025年新规:阿里云/腾讯云已默认封禁高危端口(如25号邮件端口),需单独申请

3️⃣ 它是动态的“安全网”

- 业务扩张时:临时开放新端口给合作方

- 攻击发生后:一键封锁恶意IP

- 🔥 真实案例:某游戏公司被DDoS攻击时,通过安全组30秒拦截89%恶意流量

配置安全组四步法(2025最新版)

🛠️ 工具准备:云服务商控制台(AWS/Azure/阿里云等)+ 脑图工具(画规则关系图)

Step 1:给安全组“贴标签”

- 命名规范:

项目名-环境-用途(如ecommerce-prod-web) - 💣 反面案例:某团队用

test命名生产环境安全组,导致误删规则

Step 2:设计入站规则(防御核心)

| 规则类型 | 示例配置 | 2025年新增要求 |

|----------------|------------------------------|------------------------------|

| HTTP/HTTPS | 允许所有IP的80/443端口 | 必须启用TLS 1.3+ |

| 数据库访问 | 仅允许内网IP的3306端口 | 需配合VPC对等连接 |

| 临时合作方 | 指定IP段+有效期(如7天) | 超过期限自动封禁(需脚本) |

📌 黄金原则:

- ✅ 最小权限:能只开80就不开全部端口

- ✅ 地域隔离:对公网IP用

0.0.0/0需审批 - ❌ 致命操作:切勿同时开放22(SSH)和3389(RDP)到公网

Step 3:配置出站规则(防数据泄露)

- 默认策略:全部拒绝(除非业务需要)

- 💡 场景化配置:

- 支付服务器:仅允许访问银行API地址

- 日志服务器:禁止主动连接外网

Step 4:绑定实例+测试验证

- 🔥 关键操作:

- 新建ECS时勾选安全组

- 运行

telnet 服务器IP 端口测试连通性 - 查看云监控的“安全组流量日志”

💣 血泪教训:

- 某金融团队配置后未绑定实例,导致真实攻击发生时规则未生效

- 测试时建议用

nmap模拟攻击,而非真实业务流量

2025年安全组配置“避坑指南”

⚠️ 误区1:规则越多越安全

- 📌 真相:规则过多会导致优先级混乱(如

0.0.0/0的拒绝规则需放在最后) - 🔧 解决方案:用“允许列表”替代“拒绝列表”

⚠️ 误区2:一次配置终身使用

- 📌 风险:业务扩容后,旧规则可能暴露新端口

- 🔧 解决方案:每月用

云安全中心扫描规则覆盖度

⚠️ 误区3:忽视跨账号权限

- 📌 案例:某SaaS公司因未限制子账号权限,导致实习生误删核心规则

- 🔧 解决方案:用IAM策略绑定安全组操作权限

实战案例:某零售企业“零信任”改造

🏢 场景:

某连锁超市上云后,遭遇3次数据泄露,根源是安全组配置混乱:

- 开发环境直接暴露公网

- 数据库端口全开

- 离职员工IP未拉黑

🔧 改造方案:

-

分层防御:

- Web层:仅允许CDN回源IP

- 数据库层:仅允许内网跳板机

- 运维层:MFA+IP白名单

-

自动化运维:

- 开发环境安全组绑定GitLab CI/CD流水线

- 临时规则超时自动删除(用Lambda函数)

-

可视化监控:

- 用Grafana搭建安全组仪表盘

- 异常流量触发钉钉机器人告警

📈 成果:

- 攻击面减少82%

- 运维效率提升40%

- 通过等保2.0三级认证

安全组不是“一次性用品”

在2025年APT攻击频发的环境下,安全组需要像“活体组织”一样持续进化:

- 🔄 每周审计规则有效性

- 🤖 结合AI进行流量基线学习

- 📚 定期组织“攻防演练”

最后送你一句口诀:

“入站精简如针灸,出站谨慎像守门;规则更新比日历,安全防护靠持续!” 完)

信息来源:本文综合2025年8月阿里云、腾讯云官方文档,以及《网络安全法》最新实施细则,案例均来自企业一线实战。

本文由 业务大全 于2025-08-15发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/623359.html

发表评论