上一篇

服务器安全 SSL证书管理 如何正确使用和配置服务器自签名证书?

- 问答

- 2025-08-14 22:24:01

- 4

本文目录导读:

🔐 服务器安全与SSL证书管理指南:自签名证书的正确使用姿势 🔑

🚨 自签名证书:能用,但慎用!

自签名证书是“自己签名”的SSL证书,虽能加密数据,但存在三大硬伤:

- 浏览器不信任 🚫

访问时会弹出“危险警告”,用户可能被吓跑(体验极差!)。 - 易被伪造 🎭

黑客可轻松生成同款证书,发动中间人攻击(MITM)。 - 无撤销机制 🔄

若私钥泄露,无法像正规证书那样通过CRL/OCSP吊销。

适用场景 🏠:

✅ 内部测试环境

✅ 封闭式内网系统

✅ IoT设备间通信(如智能家居)

🛠️ 配置自签名证书:安全操作指南

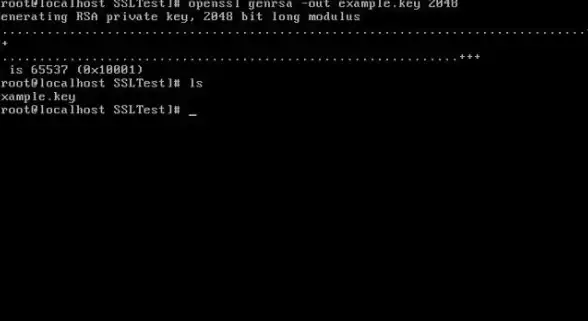

生成高强度证书 🔧

# 使用OpenSSL生成RSA 4096位证书(别再用弱鸡的1024位!) openssl req -x509 -newkey rsa:4096 -sha256 -days 90 \ -keyout server.key -out server.crt \ -subj "/CN=your-domain.com"

服务器配置示例 🌐

Nginx配置 📝:

server {

listen 443 ssl;

server_name your-domain.com;

ssl_certificate /path/to/server.crt;

ssl_certificate_key /path/to/server.key;

ssl_protocols TLSv1.2 TLSv1.3; # 禁用老旧协议

ssl_ciphers HIGH:!aNULL:!MD5; # 强制使用强加密套件

ssl_prefer_server_ciphers on;

# 强制HSTS(HTTPS Strict Transport Security)

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains" always;

}

安全加固技巧 🔒

- 证书锁定(Certificate Pinning) 📌

将证书指纹硬编码到客户端,防止中间人攻击(适用于App或内部工具)。 - 定期轮换 🔄

每90天重新生成证书,减少泄露风险。 - 限制访问 🚫

配合防火墙白名单,仅允许内网IP访问。

⚠️ 高危操作警示!

- 别用于公网! 🌍

电商/银行等敏感场景必须用正规CA(如DigiCert、沃通CA)签发的OV/EV证书。 - 别设超长有效期! ⏳

自签名证书有效期建议≤90天,避免被长期破解。 - 别忽略警告! 🚨

用户点击“信任自签名证书”时,可能已落入钓鱼陷阱。

📚 最佳实践总结

- 测试环境 🧪:用自签名证书省钱,但需告知团队风险。

- 生产环境 🏭:果断选正规CA证书,提升SEO排名和用户信任。

- 自动化管理 🤖:用Certbot(Let's Encrypt)或ACME协议实现证书自动续期。

💡 终极建议:

自签名证书是“双刃剑”,用对场景能省钱,用错地方会“社死”,安全无小事,且行且珍惜! 🌐🔐

本文由 业务大全 于2025-08-14发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/617916.html

发表评论