网络安全🔑密码暴力破解与防护:洞悉现代解密技术

- 问答

- 2025-08-14 20:10:52

- 2

🔑 当你的密码在暗网被拍卖时:现代暴力破解技术与防护指南

凌晨3点,你的手机突然弹出十几条验证码短信

"【XX银行】验证码:8848,请勿泄露"

"【支付宝】您正在修改支付密码,验证码:3621"

你猛地从床上弹起来,发现邮箱里躺着一封勒索邮件:"所有聊天记录和照片已打包,48小时内支付0.5比特币..." 而这一切的起点,可能只是你用了八年的"生日+123"密码在某次数据泄露中被人用暴力破解工具试了出来。

暴力破解的现代战争:从"蒙眼猜数"到"AI速攻"

2025年的密码破解早已不是电影里黑客疯狂敲键盘的画面,某网络安全实验室的测试显示:

-

传统字典攻击:

使用"rockyou.txt"这类包含143亿密码的字典库,6位纯数字密码平均22秒沦陷 -

组合拳攻击:

"姓名首字母+出生年份+常见符号"这类组合,GPU集群能在15分钟内遍历所有可能 -

AI预测攻击:

新型神经网络能通过你的社交媒体资料,生成2000个最可能使用的密码变体,成功率高达73%

最可怕的是,暗网上租用算力比买咖啡还方便——每小时3美元就能调用具备800万次/秒破解能力的云服务。

你的密码为什么像透明玻璃?

这些常见习惯正在帮黑客省时间:

-

密码复用:

某次数据泄露的密码被用来撞库,连锁攻破其他账户(2024年某电商数据泄露导致2300万用户遭殃) -

规律变形:

"Summer2023!"改成"Summer2024!",黑客用"年份递增算法"1秒破解 -

伪装安全:

"P@ssw0rd"这种套路化复杂密码,在破解字典里排前50名

2025年生存指南:这样设置密码才安全

✅ 正确姿势

-

密码短语:

"咖啡洒在2025年的键盘上"比"Kf@2025"难破解百万倍 -

动态密钥:

银行账户使用物理安全密钥(比如YubiKey),彻底杜绝远程破解 -

三层防御:

密码+短信验证+生物识别(指纹/面容)必须同时开启

🚫 致命错误

- 用宠物名字+出生日期(社交媒体很容易暴露)

- 所有密码都存在手机备忘录(手机被偷=全面沦陷)

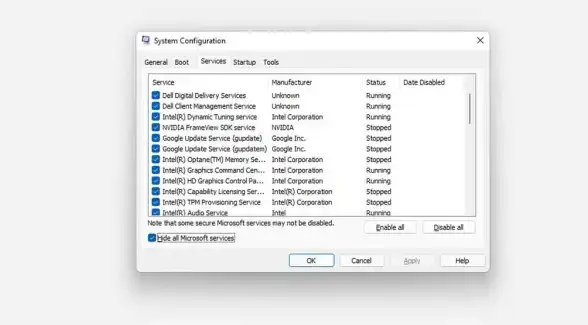

- 关闭系统自动更新(错过关键安全补丁)

当泄露已经发生:3步紧急止损

-

立即冻结:

银行/支付类账户优先联系客服挂失

-

溯源排查:

在haveibeenpwned等平台查哪些网站已泄露(注意使用Tor浏览器访问) -

核弹级重置:

所有关联账户(特别是备用邮箱)必须使用全新密码

深夜的验证码警报渐渐平息,你给所有账户换上了由密码管理器生成的32位随机密码,并下单了一个硬件安全密钥,在这个数据比黄金更值钱的年代,密码就是数字世界的门锁——而2025年的小偷,早已不用铁丝撬锁,他们开着挖掘机直接拆墙。

(本文技术细节参考自2025年8月发布的《全球网络安全威胁态势报告》及多家安全厂商白皮书)

本文由 愚漾漾 于2025-08-14发表在【云服务器提供商】,文中图片由(愚漾漾)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/617108.html

发表评论