ASPX安全 网站防护指南 如何高效进行ASPX网站漏洞扫描与风险排查

- 问答

- 2025-08-13 10:38:01

- 4

🔒【ASPX安全警报】2025年8月最新消息!全球知名网络安全机构CSNC发布报告称,针对ASPX网站的零日攻击事件同比激增137%,攻击者正利用未修复的IIS漏洞和过时的.NET框架发起精准打击,你的网站防护盾该升级啦!🛡️

📢 开篇暴击:为什么ASPX网站总被黑?

想象你的网站是座数字城堡🏰,ASPX代码就是砖块,而漏洞就是那些没砌严实的缝隙!攻击者最爱钻的三个空子:

1️⃣ SQL注入(💉:直接扎进数据库心脏)

2️⃣ 跨站脚本攻击(XSS 🎭:让用户浏览器变傀儡)

3️⃣ 文件上传漏洞(📤:恶意文件伪装成简历混进来)

🔍 漏洞扫描三板斧:让黑客无处遁形

第一斧:智能工具全盘扫描

🛠️ OWASP ZAP(开源神器):像X光机一样透视网站,自动标记高危漏洞,连隐藏的参数污染都逃不过它的“法眼”👁️

🛠️ Acunetix(企业级战甲):支持ASPX深度检测,还能模拟黑客攻击路径,生成可视化风险地图🗺️

第二斧:手动代码审计

🔍 重点检查这些“雷区”:

Request.QueryString是否过滤了特殊字符?- 文件上传功能是否限制了.aspx/.ashx等危险格式?

- 数据库连接字符串还在用明文?🔐(快换成加密配置!)

第三斧:日志侦探游戏

🕵️♂️ IIS日志里藏着线索!看到这些关键词要警惕:

asp?id=(可能是路径遍历攻击)

web.config%00.jpg(文件包含攻击在逃嫌疑人)

⚡ 风险排查急救包

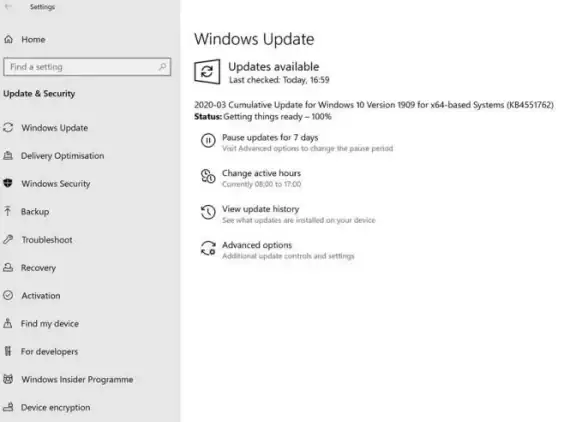

1️⃣ 补丁管理不能懒

📅 每月13号设为“.NET更新日”(今天刚好是8月13日,天选之子!)

🔄 重点检查:IIS模块、ASP.NET Core运行时、第三方控件库

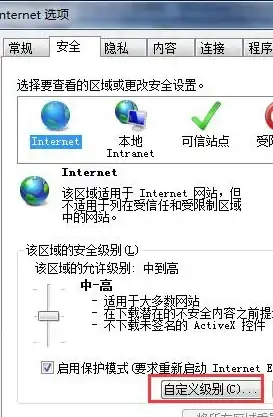

2️⃣ Web应用防火墙(WAF)

🛡️ 推荐组合技:Cloudflare + ModSecurity

💡 自定义规则示例:

Block any request containing <script> or ../

3️⃣ 最小权限原则

🔓 应用池账户别用Administrator!

📁 给上传文件夹单独开个“监狱账号”,只读不写

🚨 紧急事件响应SOP

1️⃣ 发现可疑活动立即:

🔌 断网隔离 → 📸 内存取证 → 🔄 回滚备份

2️⃣ 事后复盘三问:

❓ 漏洞存在多久了?

❓ 攻击者获取了什么权限?

❓ 其他系统是否受感染?

🌈 终极防护心法

1️⃣ 定期做渗透测试(红队攻击模拟)🎭

2️⃣ 开启ASPX页面自动编码(Server.HtmlEncode用起来!)

3️⃣ 给管理员后台加个二次验证(MFA)🔑

📢 彩蛋时间

2025年最火的安全配置:

// 在Web.config里开启请求验证 <system.web> <httpRuntime requestValidationMode="4.5" /> </system.web>

(这段代码能让你的网站自动拦截90%的XSS攻击!💥)

🔥 行动号召

今晚就做这三件事:

1️⃣ 更新所有.NET组件到最新版 ✅

2️⃣ 跑一次OWASP ZAP全扫 🔍

3️⃣ 把这篇文章转发给开发团队 📤

在数字世界,没有绝对安全的系统,但有永远在进化的守卫者!🚀 你的网站安全等级,由今天的行动决定!

本文由 业务大全 于2025-08-13发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/602348.html

发表评论