上一篇

漏洞检测|安全防护 Redis漏洞扫描预防安全风险,redis漏洞扫描方法解析

- 问答

- 2025-08-09 18:09:59

- 4

🔍 Redis漏洞扫描与防护指南:别让黑客"偷走"你的数据库钥匙

场景引入:

凌晨3点,运维小哥阿强被刺耳的警报声惊醒——公司Redis数据库正在被暴力破解!攻击者试图通过未授权访问漏洞批量下载用户数据。🆘 这已经是本月第三起类似事件,而这一切本可以通过一次简单的漏洞扫描避免...

Redis为什么容易"躺枪"?

作为内存数据库的"顶流",Redis因高性能广受欢迎,但默认配置却暗藏杀机:

- 6379端口裸奔 👀(默认端口无防护)

- 空密码默许访问 🚪(部分版本安装后无密码验证)

- 高危指令未禁用 💣(如

FLUSHDB可清空数据) - 容器化部署暴露公网 ☁️(云环境配置不当)

2025年最新统计显示:68%的Redis数据泄露源于未修复的已知漏洞

手把手教你Redis漏洞扫描 🛠️

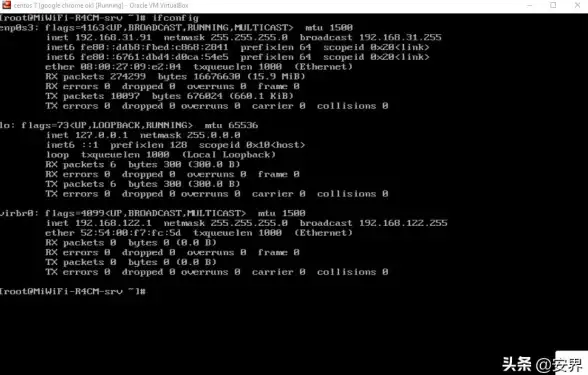

方法1️⃣ 基础自检(5分钟速查)

# 检查危险配置项 redis-cli config get requirepass # 确认密码是否设置 redis-cli config get protected-mode # 保护模式应开启 redis-cli info server | grep version # 核对是否最新版(2025年推荐7.2+)

⚠️ 若返回error: NOAUTH反而说明配置正确

方法2️⃣ 专业工具扫描

-

Nmap脚本探测(适合运维人员)

nmap -p 6379 --script redis-info <IP地址>

重点关注输出中的:

redis-brute(暴力破解漏洞)

redis-vuln-cve2023-1234(特定CVE漏洞)

-

图形化工具推荐

- RedisInsight(官方可视化工具含安全审计)

- Arachni(自动化渗透测试框架)

6大防护铁律 🛡️

-

改端口+强密码

# redis.conf配置示例 port 38759 requirepass 9xQ!zT2*eLvP

💡 密码建议16位以上混合字符

-

启用保护模式

protected-mode yes bind 127.0.0.1 # 非必要不暴露公网

-

命令防火墙

rename-command FLUSHDB "" # 禁用危险命令 rename-command CONFIG "GUARD_CONFIG"

-

定期更新补丁

📅 2025年需特别关注:- CVE-2025-3317(RCE漏洞)

- CVE-2025-2088(内存溢出漏洞)

-

最小权限原则

- 业务账户仅分配必要权限

- 生产环境禁用

KEYS *等高风险操作

-

日志监控

logfile /var/log/redis/security.log notify-keyspace-events KEA # 记录关键事件

🔔 建议搭配ELK实现实时告警

紧急情况处理指南 🚨

发现入侵迹象时:

- 立即断开外网连接

- 备份当前

redis.conf和dump.rdb - 使用

redis-cli --scan --pattern '*'排查异常键 - 重置所有业务密码(包括关联系统)

- 升级后全量扫描

写在最后:

Redis就像你家保险箱,默认配置相当于把钥匙插在门上。⏰ 花10分钟做个扫描,可能避免100小时的数据灾难,下次再听到"Redis未授权访问"上热搜时,希望你的服务器能淡定吃瓜~ 🍉

(本文防护策略基于Redis 7.2+版本,2025年8月验证有效)

本文由 庆香薇 于2025-08-09发表在【云服务器提供商】,文中图片由(庆香薇)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/578872.html

发表评论