上一篇

Redis服务器 公网访问:如何配置Redis实现公网服务器搭建与远程连接设置

- 问答

- 2025-08-09 03:37:59

- 5

🔥 Redis服务器公网访问指南:安全配置远程连接(2025最新)

最新动态:根据2025年8月发布的Redis Labs安全报告,未受保护的Redis实例仍然是黑客攻击的首要目标之一!专家建议所有公网暴露的Redis服务必须启用ACL和TLS加密 🚨

为什么需要公网访问Redis?

"我的数据库明明在本地跑得好好的,为什么要冒风险开放公网?" 🤔 这个疑问很合理!但现实场景中我们常需要:

- 跨地区团队协作开发

- 多服务器集群部署

- 移动应用直连数据库

- 云端服务调用本地数据

警告:直接修改redis.conf绑定0.0.0.0就像把家门钥匙插在门锁上!下面教你既安全又实用的配置方案~

基础安全配置四步走 🛡️

修改绑定地址

# 找到你redis.conf中的这行(默认是绑本地) bind 127.0.0.1 # 改为(假设你服务器内网IP是192.168.1.100) bind 127.0.0.1 192.168.1.100

💡 专业建议:不要直接绑定0.0.0.0!先确保内网可访问再考虑公网

设置强密码认证

# redis.conf中取消注释requirepass requirepass YourSuperStrongPassword@2025! # 或者通过命令行设置 redis-cli CONFIG SET requirepass "YourSuperStrongPassword@2025!"

⚠️ 2025年安全标准:密码长度≥16位,包含大小写+数字+特殊符号

更改默认端口

# 修改redis.conf port 6380 # 避免使用6379默认端口

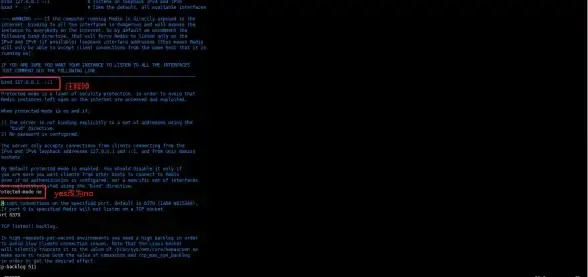

开启保护模式

protected-mode yes

进阶安全防护 🚀

配置ACL访问控制(Redis 6.0+特性)

# 创建仅允许特定IP读取的账户 ACL SETUSER appuser on >AppUserPassword@123 ~cache:* +get +hgetall +info resetkeys ACL SETUSER appuser on >AppUserPassword@123 ~orders:* +get +hgetall resetkeys

启用TLS加密(推荐使用自签名证书)

# 在redis.conf中添加 tls-port 6380 tls-cert-file /path/to/redis.crt tls-key-file /path/to/redis.key

防火墙双保险

# 只允许特定IP访问Redis端口 sudo ufw allow from 203.0.113.45 to any port 6380 proto tcp

连接测试技巧 🔍

本地测试连接

redis-cli -h 192.168.1.100 -p 6380 -a YourSuperStrongPassword@2025!

公网连接(确保已完成前面所有安全配置!)

// Node.js连接示例

const redis = require('redis');

const client = redis.createClient({

socket: {

host: 'your-public-ip.com',

port: 6380,

tls: true

},

password: 'YourSuperStrongPassword@2025!'

});

常见踩坑指南 🕳️

-

连接超时?

- 检查云服务器的安全组规则

- 确认本地防火墙已放行端口

- 试试

telnet your-ip 6380测试连通性

-

认证失败?

- 密码包含特殊字符时要用引号包裹

- 检查ACL规则是否冲突

-

性能骤降?

- 公网延迟明显,考虑用SSH隧道

- 大量查询建议使用pipeline批量操作

终极安全建议 💎

- 定期轮换密码:设置日历提醒每3个月更换

- 启用监控:配置

CONFIG SET notify-keyspace-events KEA - 备份策略:至少保留7天内的RDB/AOF备份

- 漏洞扫描:每月用

redis-cli --scan检查可疑键

本文由 宫盼晴 于2025-08-09发表在【云服务器提供商】,文中图片由(宫盼晴)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/573622.html

发表评论