上一篇

云安全 虚拟化防护 提升云虚拟服务器的安全性方法

- 问答

- 2025-08-06 20:48:58

- 2

给你的云虚拟服务器穿上"防弹衣"

当凌晨三点的告警短信响起...

老王揉着惺忪睡眼抓起手机,屏幕上的红色警告让他瞬间清醒——公司云服务器上的客户数据正在被异常下载,等他手忙脚乱登录控制台时,黑客早已通过一个被遗忘的测试虚拟机后门扬长而去,这种场景在2025年的云安全事件中越来越常见,据统计,云环境中的虚拟化层正成为攻击者新的"黄金通道"。

别担心,今天我们就用最接地气的方式,聊聊怎么给云虚拟服务器打造铜墙铁壁。

虚拟化防护的"阿喀琉斯之踵"

虚拟化技术让云服务器能像乐高积木一样灵活组合,但这也带来了特殊风险:

-

幽灵租户问题

忘记下线的测试虚拟机、离职员工未回收的实例,就像敞开后门的空房子,某金融公司2025年的数据泄露就始于半年前某次压力测试遗留的Ubuntu实例。 -

虚拟机逃逸攻击

攻击者通过漏洞从客户虚拟机跳转到宿主机,就像囚徒挖通牢房地基,还记得2024年爆出的"云影"漏洞吗?攻击者正是通过恶意GPU驱动实现逃逸。

-

快照里的定时炸弹

包含敏感数据的虚拟机快照被随意共享,等同于把保险箱密码贴在公告栏。

实战防护四件套

给每台虚拟机办"身份证"

- 标签化管理:用"部门+用途+责任人"的命名规则(如"财务-报销系统-张三"),2025年某央企的合规审计中,清晰的标签体系帮助他们3小时内完成了上千台实例的权限梳理

- 生命周期管理:为临时虚拟机设置自动销毁时间(比如测试环境默认48小时存活期),像超市给鲜食贴过期标签

虚拟化层的"防弹玻璃"

- 最小权限原则:就连管理员也只用分配具体操作权限(重启实例"而非"完全控制")

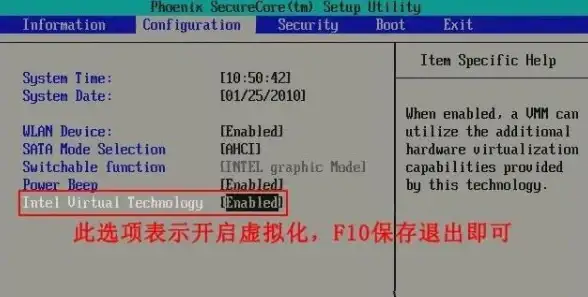

- 内存隔离技术:开启AMD SEV或Intel SGX加密保护,让虚拟机内存变成"摩斯密码"

- 设备过滤:禁用虚拟机不必要的USB控制器、GPU透传等高风险功能

网络层面的"安检通道"

- 微隔离策略:哪怕同宿主机上的虚拟机,也要像小区单元楼那样设置门禁(比如Web服务器不能直连数据库)

- 东西向流量监控:部署轻量级Agent监测虚拟机间的异常通信(某电商平台曾靠这个发现内网挖矿行为)

快照管理的"阅后即焚"

- 自动脱敏:对包含个人信息的快照自动打码,就像快递单隐藏手机号

- 加密存储:即使快照被窃取,没有密钥也如同拿到上锁的日记本

- 定期清理:设置90天自动清理规则,避免快照堆积成"数据垃圾场"

这些坑千万别踩

- 盲目追求性能:关闭安全组日志采集节省资源?这就像为了省油拆掉汽车仪表盘

- 万能密钥:用同一对SSH密钥管理所有实例,相当于把所有家门钥匙拴在腰带上

- 镜像污染:直接从论坛下载的"优化版"镜像,可能预埋了挖矿脚本——2025年某游戏公司中的招案例就是血泪教训

写在最后

云安全就像给房子装防盗系统,虚拟化防护就是检查每个窗户的锁扣,最近某科技公司的攻防演练显示,实施上述措施后,虚拟机层面的攻击成功率从37%直降到6%,再先进的云平台,也怕管理员那句"应该没事吧"的侥幸心理。

(本文防护方案基于2025年8月发布的云安全最佳实践及真实攻防案例整理)

本文由 悟暖 于2025-08-06发表在【云服务器提供商】,文中图片由(悟暖)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/554693.html

发表评论