上一篇

数据库安全|密码管理 如何设置数据库密码期限?修改数据库密码期限的方法

- 问答

- 2025-08-06 14:51:52

- 8

🔒 数据库安全 | 密码管理:如何给数据库密码"上闹钟"?

场景引入:

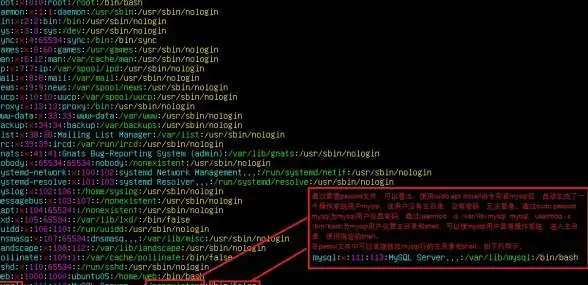

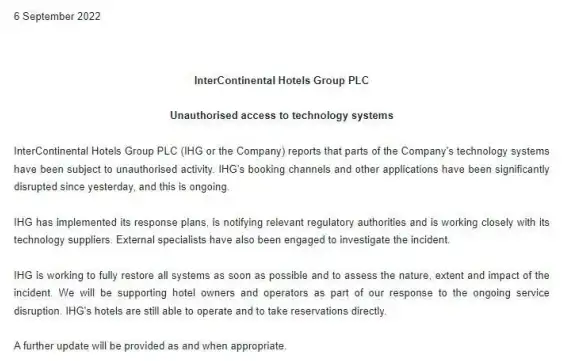

凌晨3点,运维小张被刺耳的警报声惊醒——公司客户数据库遭暴力破解!调查发现,攻击者利用的竟是半年前离职员工未更换的默认密码...😱 如果数据库密码能像牛奶一样定期"过期",这类风险就能大幅降低! 今天我们就来聊聊如何给数据库密码设置"保质期"。

为什么数据库密码需要期限?

1️⃣ 防长期潜伏:黑客可能默默记下旧密码,等时机成熟再行动

2️⃣ 防离职隐患:员工调岗/离职后,旧密码权限应及时失效

3️⃣ 合规要求:金融、医疗等行业强制要求定期改密(如PCI-DSS标准)

4️⃣ 防密码疲劳:👉 长期不换密码容易让人放松警惕

主流数据库密码期限设置方法

🔧 MySQL/MariaDB

-- 查看当前密码策略(需root权限) SHOW VARIABLES LIKE 'default_password_lifetime'; -- 设置全局密码有效期(天) SET GLOBAL default_password_lifetime = 90; -- 修改单个用户密码期限 ALTER USER '用户名'@'主机名' PASSWORD EXPIRE INTERVAL 30 DAY;

💡 小技巧:配合mysql_native_password插件使用更安全

🏗️ Microsoft SQL Server

-- 启用密码过期策略(需企业版) ALTER LOGIN 用户名 WITH CHECK_POLICY = ON, CHECK_EXPIRATION = ON; -- 查询密码过期状态 SELECT name, is_expiration_checked FROM sys.sql_logins;

⚠️ 注意:Windows身份验证模式需通过组策略配置

� PostgreSQL

-- 安装密码策略扩展 CREATE EXTENSION pg_password; -- 设置用户密码有效期 ALTER USER 用户名 VALID UNTIL '2025-12-31';

🎯 替代方案:使用pgAdmin图形界面设置更直观

🗄️ Oracle

-- 修改密码生命周期(天) ALTER PROFILE DEFAULT LIMIT PASSWORD_LIFE_TIME 60; -- 强制下次登录修改密码 ALTER USER 用户名 PASSWORD EXPIRE;

📌 专业建议:结合FAILED_LOGIN_ATTEMPTS限制防爆破

企业级最佳实践

- 阶梯式提醒:提前7天邮件通知密码即将到期 📧

- 密码历史检查:禁止复用最近5次密码 ♻️

- 例外处理:为服务账户设置特殊策略(但需额外监控)

- 审计追踪:记录所有密码修改操作 📝

常见问题解答

Q:设置太短周期(如30天)会导致用户写便利贴上吗?

A:会!建议结合密码管理器推广,平衡安全与便利性 🤹

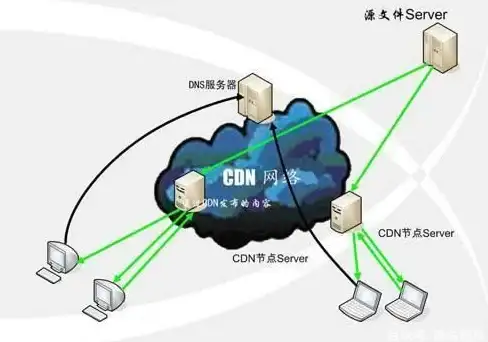

Q:云数据库(如RDS)如何配置?

A:AWS/Azure等平台通常提供图形化密码策略设置,位置在"参数组"或"安全配置"中 ☁️

Q:紧急情况下如何临时豁免?

A:可通过临时延长期限解决,但必须事后补审计记录 🚨

最后叮嘱:密码期限只是安全防线的一环!记得同时启用:

✅ 多因素认证

✅ 登录IP白名单

✅ 定期漏洞扫描

(本文方法测试于MySQL 8.2、SQL Server 2022等主流版本,2025年8月验证有效)

本文由 左嘉勋 于2025-08-06发表在【云服务器提供商】,文中图片由(左嘉勋)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/552547.html

发表评论