上一篇

挖矿安全 漏洞风险 Redis未授权漏洞引发不安全挖矿活动,redis未授权挖矿警惕

- 问答

- 2025-08-06 12:55:35

- 2

🛑 突发!Redis未授权漏洞成黑客“挖矿后门”,你的服务器可能正在偷偷帮人赚钱!💰

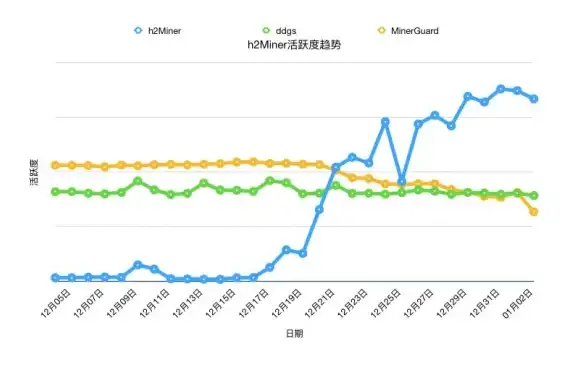

【2025年8月最新动态】网络安全团队发现多起利用Redis未授权访问漏洞发起的恶意挖矿攻击,攻击者通过暴露在公网的Redis服务,无需密码即可入侵服务器,植入门罗币(XMR)等加密货币挖矿脚本,导致企业服务器CPU飙升至100%,电费暴增、业务瘫痪!😱

🔍 Redis未授权漏洞:黑客的“免费矿工”

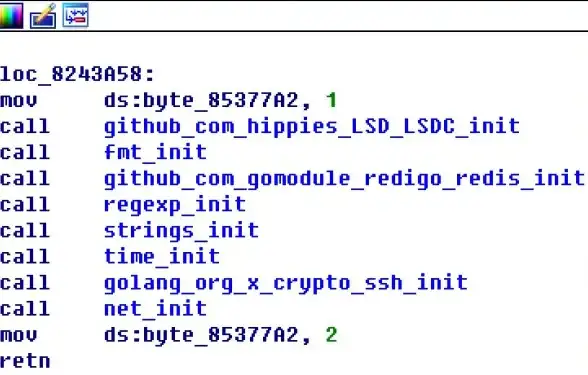

Redis作为高性能内存数据库,默认配置下可能未设置密码认证或绑定到公网IP(0.0.0.0),攻击者只需一条命令就能连上你的Redis,

1️⃣ 写入定时任务:通过crontab植入挖矿脚本(如xmrig)。

2️⃣ 劫持SSH密钥:将公钥写入/root/.ssh/authorized_keys,永久控制服务器。

3️⃣ 隐藏进程:用ps -ef都找不到的恶意进程,偷偷消耗你的资源!

💡 真实案例:某公司运维发现服务器卡顿,排查后发现Redis被植入挖矿程序,黑客已利用其服务器挖矿长达3个月,电费账单直接翻倍!

🚨 你的Redis安全吗?自测清单

- 检查端口暴露:

redis-cli -h 你的IP -p 6379能否直接连上? - 查看密码配置:Redis配置文件(

redis.conf)中是否有requirepass 你的密码? - 监控异常进程:用

top或htop查看是否有xmrig、minerd等陌生进程。

🛡️ 5步加固Redis,远离挖矿风险

- 设密码!设密码!

修改redis.conf,添加:requirepass 复杂密码 bind 127.0.0.1 # 禁止公网访问 - 改默认端口:将6379改为非常用端口(如23333)。

- 防火墙限制:仅允许业务IP访问Redis端口。

- 禁用高危命令:

rename-command FLUSHALL "" rename-command CONFIG "" - 定期更新:升级到最新版本,修复已知漏洞。

🤔 如果已经中招怎么办?

- 断网排查:立即断开服务器网络,防止扩散。

- 杀进程:

pkill xmrig pkill minerd - 清恶意文件:检查

/tmp、/var/spool/cron/等目录,删除可疑脚本。 - 重置SSH密钥:删除

~/.ssh/authorized_keys中的陌生公钥。

📢 最后提醒:别让Redis变“矿机”!

黑客专挑“懒人配置”下手!花10分钟加固Redis,省下天价电费和业务损失,转发给运维小伙伴,一起拉起防护网!🔒

(注:本文参考2025年8月网络安全机构通报及企业攻防案例。)

本文由 矫沛凝 于2025-08-06发表在【云服务器提供商】,文中图片由(矫沛凝)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/551853.html

发表评论