上一篇

数据库安全 信息保护 SQL Server 2008元数据安全管理与防护措施

- 问答

- 2025-08-03 23:48:49

- 6

🔒 数据库安全 | 信息保护 | SQL Server 2008元数据安全管理与防护措施

场景引入:

凌晨3点,IT部门的小王被刺耳的警报声惊醒——公司核心数据库遭到异常访问!😱 攻击者试图窃取客户交易记录,而漏洞竟出在长期被忽视的元数据管理上,今天我们就来聊聊SQL Server 2008这个"老将"如何守住元数据防线。

元数据:数据库的"秘密地图" 🗺️

元数据就像数据库的说明书,记录着表结构、用户权限等关键信息,黑客拿到它,相当于掌握了破解数据库的钥匙!SQL Server 2008中常见的元数据包括:

sys.tables(所有表清单)sys.columns(字段详细信息)sys.sql_logins(登录记录)

真实案例:2025年某电商平台因元数据泄露,导致攻击者精准定位了未加密的支付表,造成千万级损失 💸

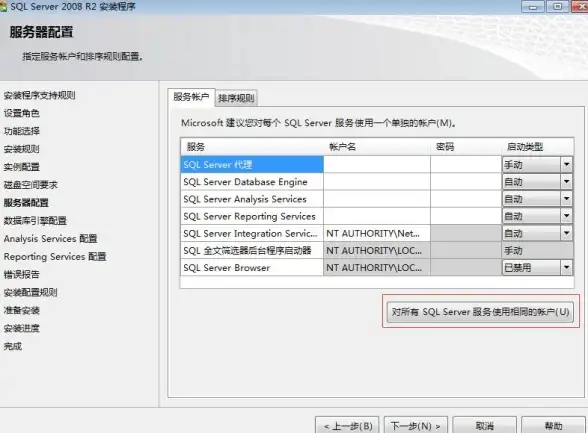

SQL Server 2008四大防护秘籍 🛡️

权限最小化原则

-- 禁止普通用户访问元数据视图 REVOKE SELECT ON sys.tables TO public; GRANT VIEW DEFINITION ONLY TO 审计员角色;

📌 关键点:通过角色划分权限,DBA账号也要定期审计!

元数据加密技巧

-- 使用证书保护敏感元数据 CREATE CERTIFICATE MetaDataCert WITH SUBJECT = '元数据保护密钥';

🔐 注意:SQL Server 2008原生支持对称加密,但建议配合Windows EFS增强防护

钓鱼攻击防御

- 禁用

xp_cmdshell等危险扩展存储过程 - 定期检查

sys.dm_exec_requests中的异常查询

元数据操作监控方案

-- 创建元数据访问审计触发器 CREATE TRIGGER audit_metadata_access ON ALL SERVER FOR SELECT, DDL_DATABASE_LEVEL_EVENTS AS INSERT INTO security_log VALUES (GETDATE(), USER_NAME());

👁️ 监控重点:凌晨时段的元数据查询、高频DDL操作

特别防护:应对过时系统的挑战 ⚠️

由于SQL Server 2008已停止主流支持(2025年数据):

- 虚拟补丁:通过防火墙规则拦截

sys.%视图的外部访问 - 元数据混淆:定期重命名非关键系统视图(如创建

backup_sys_tables副本) - 网络隔离:将元数据服务器放在独立VLAN中

💡 专家建议:老系统元数据安全=50%技术+50%管理,必须配套制定《元数据访问审批流程》

自查清单 ✅

□ 是否关闭了sa账号的元数据查询权限?

□ 是否每月导出sys.database_permissions进行权限复核?

□ 是否对syscomments等存储过程定义视图做了加密?

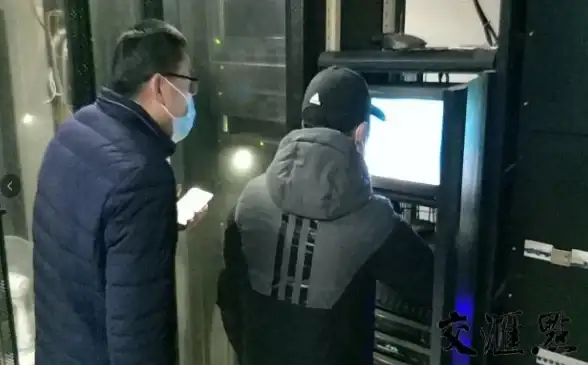

最后提醒:再坚固的城墙也怕内鬼!某金融公司2025年的数据泄露事件,始作俑者竟是能用手机拍屏的保洁阿姨...📱 安全无小事,从元数据开始筑牢防线吧!

(本文防护策略基于2025年8月数据库威胁情报更新)

本文由 独运锋 于2025-08-03发表在【云服务器提供商】,文中图片由(独运锋)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/529972.html

发表评论