上一篇

Redis安全 黑客攻击 Redis被黑客攻击引发严重危机,服务器遭遇打挂风险

- 问答

- 2025-08-03 16:15:46

- 4

Redis安全警报:黑客攻击频发,你的服务器可能正面临"打挂"风险!

2025年8月最新消息:近期全球多地企业报告Redis数据库遭大规模自动化攻击,黑客利用未授权访问漏洞植入恶意脚本,甚至勒索加密货币,某电商平台因Redis被攻破导致服务瘫痪12小时,直接损失超千万,安全团队发现,攻击者正瞄准默认配置或弱密码的Redis实例,通过FLUSHALL等命令清空数据,并留下勒索信息:"不付0.5比特币就公开你的数据"。

Redis为什么成了黑客的"香饽饽"?

- 默认配置"裸奔":Redis安装后默认无密码验证,外网端口(6379)直接暴露,相当于把家门钥匙插在锁上。

- 高危命令未禁用:比如

CONFIG、FLUSHDB等命令若被滥用,分分钟删库没商量。 - 容器化部署的坑:很多人用Docker跑Redis却忘了限制网络权限,黑客扫描到IP就能长驱直入。

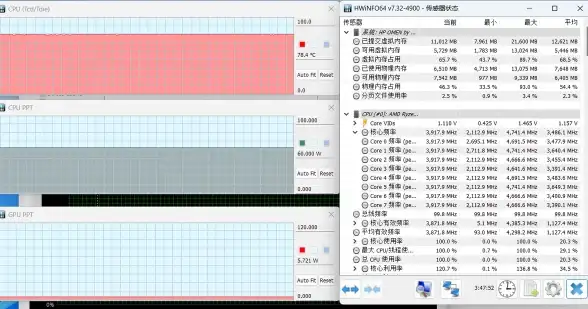

真实案例:2025年6月,国内某游戏公司因测试环境Redis未设密码,黑客植入挖矿木马,服务器CPU飙到100%,玩家集体掉线被骂上热搜。

黑客的"三板斧"攻击手法

- 暴力破解:用工具批量扫全网开放6379端口的服务器,弱密码(如123456、redis)一猜就中。

- 恶意备份写入:通过

SET命令将SSH公钥写入/root/.ssh/authorized_keys,直接拿到服务器root权限。 - 勒索脚本攻击:清空数据后,在Redis里留一条消息:"你的数据已加密,联系xxx@darkmail.com解锁"。

黑客的嚣张留言截图近期在技术论坛流传:

[黑客留的Redis键值] WARNING: Your data is LOCKED. Payment: 0.5 BTC to bc1qxxxxxxx Or we leak your customer emails.

紧急自救:你的Redis还安全吗?

立即检查以下配置(用redis-cli连上你的服务跑命令):

# 1. 查看是否设了密码 CONFIG GET requirepass # 2. 检查绑定IP(别用0.0.0.0!) CONFIG GET bind # 3. 高危命令是否改名 CONFIG GET rename-command

加固方案:

- 改端口+强密码:把6379换成非常用端口,密码至少16位带特殊字符。

- 禁用危险命令:在

redis.conf里加上:rename-command FLUSHALL "" rename-command CONFIG ""

- 网络隔离:用防火墙限制只允许业务服务器IP访问Redis,云服务器记得改安全组规则!

中招了怎么办?

- 断网:立即切断Redis服务器外网连接,避免进一步破坏。

- 备份残留数据:如果数据未被完全删除,用

SAVE命令尝试导出RDB文件。 - 溯源:检查

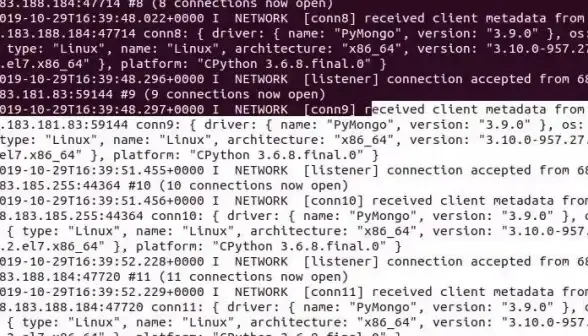

/var/log/redis/redis.log,黑客操作记录可能还在。 - 别交赎金:支付比特币也不一定能拿回数据,反而可能被标记为"好欺负"目标。

长期防御:把Redis关进"保险箱"

- 定期更新:Redis官方会修复漏洞,老版本(如4.x以下)赶紧升级。

- 监控告警:用Prometheus+Granfa监控异常命令(如突然出现

FLUSHALL)。 - 最小权限原则:用普通用户启动Redis,别用root!

技术圈流行一句话:"没被黑过的Redis管理员,职业生涯是不完整的。"但千万别让这句话应验在你身上!

(本文参考2025年8月Redis安全公告及多家企业事件报告整理)

本文由 顿芷兰 于2025-08-03发表在【云服务器提供商】,文中图片由(顿芷兰)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/527062.html

发表评论