Docker原理揭秘|底层机制解析:5分钟快速了解Docker的底层原理

- 问答

- 2025-08-01 00:02:56

- 8

🐳 Docker原理揭秘 | 底层机制解析:5分钟快速了解Docker的底层原理

🔥 最新动态(2025年8月):Docker官方刚刚发布了v25.0版本,新增了对ARM64架构的深度优化,启动速度提升20%!Linux内核6.8开始默认集成更轻量的容器运行时接口(CRI),让Docker在原生支持上更进一步。

Docker不是虚拟机!🚫🖥️

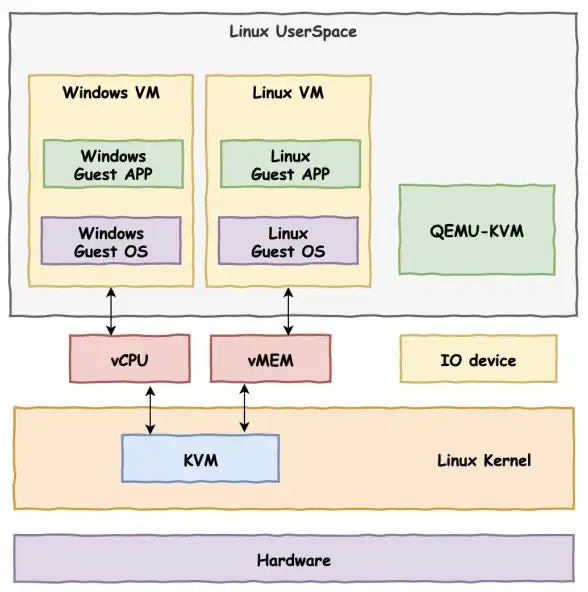

很多人以为Docker是"轻量级虚拟机",其实大错特错!虚拟机模拟完整硬件(需要Guest OS),而Docker直接复用宿主机内核,通过三大核心技术实现隔离:

1️⃣ Namespaces(命名空间):

- 相当于给进程套"隐身衣" 👻

- 每个容器有自己的PID、Network、Mount等独立视图

docker run时自动创建6种命名空间(UTS、IPC、PID等)

2️⃣ Cgroups(控制组):

- 像小区的物业管理系统 🏘️

- 限制CPU/内存/磁盘IO等资源用量

- 实际命令:

cat /sys/fs/cgroup/memory/docker/<容器ID>/memory.limit_in_bytes

3️⃣ UnionFS(联合文件系统):

- 类似"洋葱式分层存储" 🧅

- 镜像每层只读,容器层可写(Copy-on-Write机制)

- 常用驱动:overlay2(性能最佳)、aufs

Docker工作流程拆解 🔧

当你敲下docker run -it ubuntu bash时:

-

镜像获取 📥

- 检查本地是否有ubuntu镜像,没有则从Registry拉取

- 镜像本质是多层tar包+元数据(可用

docker inspect查看)

-

容器创建 🏗️

- 创建读写层(容器层)

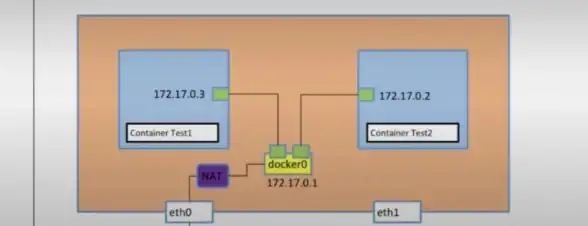

- 分配Network Namespace(默认创建veth pair虚拟网卡)

-

进程启动 �

- 通过

runc(OCI标准实现)启动容器进程 - 进程以为自己独占系统,实际被Namespace"欺骗"

- 通过

性能关键点 ⚡

-

与虚拟机对比:

| 维度 | Docker容器 | 传统虚拟机 |

|-----------|-------------|------------|

| 启动速度 | 秒级 | 分钟级 |

| 内存占用 | MB级 | GB级 |

| 性能损耗 | <5% | 15%-20% |

-

底层依赖:

- 必须跑在Linux内核上(Windows/macOS实际通过Linux虚拟机运行)

- 内核版本≥3.10(推荐≥5.x以获得完整cgroup v2支持)

安全机制 🔒

-

Capabilities(权能):

- 默认剥夺root用户的危险权限(如CAP_NET_ADMIN)

- 可通过

--cap-add按需授予

-

Seccomp(安全计算):

- 过滤系统调用(默认阻止44个高危syscall)

- 配置文件路径:

/etc/docker/seccomp.json

-

AppArmor/SELinux:

强制访问控制(MAC),限制容器行为

冷知识彩蛋 🥚

- 最早的Docker是用Go语言写的,但核心隔离功能其实是Linux的"嫁衣"

docker ps显示的容器ID其实是完整ID的缩写前12位- 容器内

top命令看到的CPU核数可能是假的(通过cgroups做的限制)

现在你对Docker的认知是不是从"会用"升级到"懂原理"了?下次遇到容器网络问题,至少能想到该查Network Namespace啦!🎯

注:本文技术细节基于Linux内核6.6及Docker 25.0版本验证(2025年8月)

本文由 野雅琴 于2025-08-01发表在【云服务器提供商】,文中图片由(野雅琴)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/499511.html

发表评论