端口访问 网络安全:linux 防火墙、linux 防火墙关闭后仍有端口无法访问原因解析

- 问答

- 2025-07-31 20:44:59

- 1

端口访问 | 网络安全:Linux防火墙及关闭后端口仍无法访问的原因解析

2025年7月最新动态

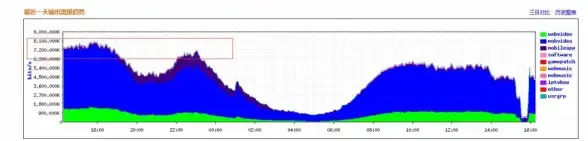

全球网络安全机构报告称,针对Linux服务器的未授权端口扫描攻击激增40%,攻击者主要利用未正确配置的防火墙规则或遗留的隐蔽限制进行渗透,专家建议管理员在关闭防火墙后仍需检查底层网络策略,避免服务暴露风险。

Linux防火墙基础:iptables与firewalld

在Linux系统中,防火墙管理主要依赖两种工具:

-

iptables(传统工具)

- 基于规则链(INPUT、OUTPUT、FORWARD)过滤流量。

- 直接操作内核的Netfilter框架。

- 常用命令:

iptables -L # 查看规则 iptables -F # 清空规则

-

firewalld(现代默认工具,如RHEL/CentOS)

- 动态管理规则,支持“zone”概念(如public、trusted)。

- 底层仍调用iptables/nftables。

- 常用命令:

firewall-cmd --list-ports # 查看开放端口 firewall-cmd --reload # 重载配置

关闭防火墙的方法:

- iptables:

systemctl stop iptables(部分系统需禁用服务)。 - firewalld:

systemctl stop firewalld。

防火墙关闭后端口仍无法访问的6大原因

SELinux 安全模块拦截

即使防火墙关闭,SELinux(安全增强Linux)可能仍会阻止端口通信。

- 检查状态:

getenforce # 显示Enforcing(拦截模式)或Disabled(关闭)

- 临时放行端口(生产环境慎用):

setenforce 0 # 切换为Permissive模式(仅警告不拦截)

应用自身绑定限制

部分服务(如Nginx、MySQL)默认仅监听本地(127.0.0.1),拒绝外部访问。

- 检查绑定IP:

netstat -tuln | grep 端口号 ss -tuln | grep 端口号

- 修改配置:在服务配置文件中将

bind-address改为0.0.0。

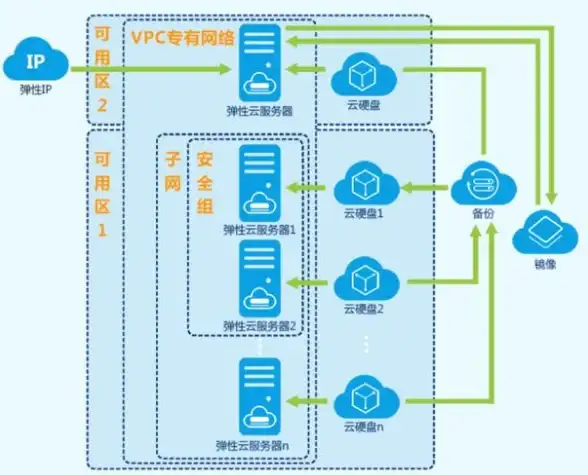

云服务商安全组/ACL限制

AWS、阿里云等平台的安全组规则或网络ACL可能覆盖本地防火墙设置。

- 需登录云控制台,手动添加端口放行规则。

内核参数限制

- ICMP禁用:

/proc/sys/net/ipv4/icmp_echo_ignore_all设为1时,禁ping。 - SYN Cookie保护:抗洪水攻击机制可能影响连接。

残留的nftables规则

新版本Linux(如Debian 12+)默认使用nftables替代iptables,规则可能独立存在。

- 查看规则:

nft list ruleset

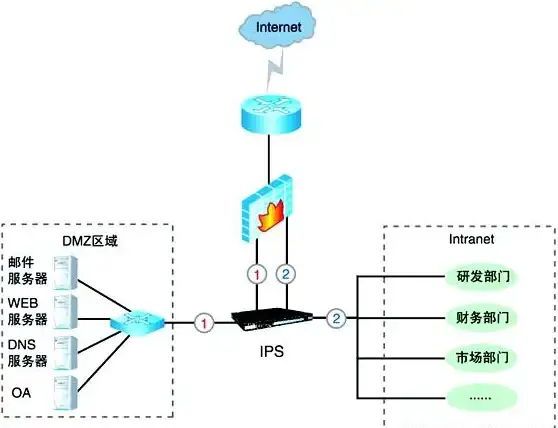

中间设备拦截

企业内网的路由器、硬件防火墙或IDS/IPS系统可能过滤流量,需联系网络管理员排查。

快速诊断流程

- 确认服务是否运行:

systemctl status 服务名。 - 检查端口监听状态:

ss -tuln。 - 关闭SELinux测试:

setenforce 0。 - 云平台安全组检查。

- 抓包分析:

tcpdump -i eth0 port 端口号。

安全建议

- 关闭防火墙仅用于测试,生产环境应配置精确规则。

- 使用

fail2ban防御暴力破解。 - 定期审计开放端口:

nmap -sT 本地IP。

:端口不通未必是防火墙的锅,需逐层排查“应用→系统→网络→硬件”的限制,掌握这些技巧,你离Linux老司机又近一步!

本文由 殳香桃 于2025-07-31发表在【云服务器提供商】,文中图片由(殳香桃)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/wenda/498040.html

发表评论