上一篇

预警|ARP攻击风险全面曝光!高效查杀与防护技巧全指南【网络安全警示】

- 云服务器供应

- 2025-08-13 08:26:26

- 5

📡预警|ARP攻击风险全面曝光!高效查杀与防护技巧全指南【网络安全警示】

🚨 风险曝光:ARP攻击的“隐形杀手”本质

ARP(地址解析协议)攻击通过伪造IP-MAC映射表,实现中间人劫持、数据窃取或网络瘫痪,2025年最新案例显示:

- 无锡警方破获案件:攻击者通过伪造热点实施ARP欺骗,截获受害者银行凭证;

- 某高校系统入侵:利用CVE-2024-41992漏洞注入恶意代码,篡改学籍系统数据;

- 福建泉州团伙:搭建伪基站窃取快递面单信息,暗网交易量达百万条。

🔍 三步自测:你的设备中招了吗?

1️⃣ 命令行检测

打开CMD输入 arp -a,若发现多个IP指向同一MAC地址(如 168.1.2 00-11-22-33-44-55),大概率已遭攻击!

2️⃣ 网络异常信号

- 频繁断网重连;

- 网页加载缓慢或证书错误;

- 凌晨流量异常波动(可能被植入恶意程序)。

3️⃣ 物理层验证

检查路由器MAC地址是否与官方标注一致,防止仿冒热点钓鱼。

⚡ 高效查杀:病毒清理“三板斧”

第一步:急救断网

- 立即拔网线/关WiFi,输入

arp -d清空错误缓存; - 某程序员实测:地铁断网前操作,保住10万字毕业设计!

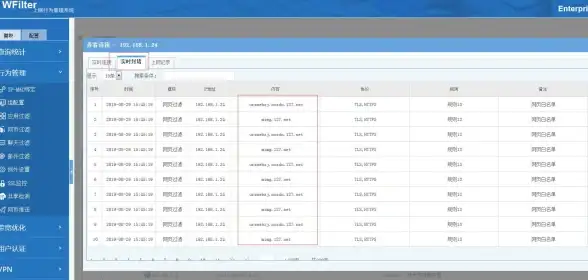

第二步:源头追踪

- 使用 NBTSCAN 扫描全网(示例:

nbtscan -r 192.168.1.0/24),定位异常设备IP; - 结合 Wireshark 抓包,过滤ARP协议流,识别攻击源MAC。

第三步:斩草除根

- 设备加固:

- 路由器关闭WPS功能(2025年WPA2破解仅需3分钟);

- 安卓开启「隐私DNS」(设置→网络→dns.google);

- 苹果安装 Lockdown防火墙(拦截91%追踪)。

- 深度杀毒:

- 安全模式下使用 火绒/卡巴斯基 全盘扫描(更新至2025年8月病毒库);

- 配合 360ARP防火墙 实时拦截攻击包。

🛡️ 终极防护:构建“四层防御体系”

基础防护层

- 关闭WiFi自动连接,启用MAC地址白名单;

- 家庭网络升级WPA3认证,公共网络使用 VPN+HTTPS 组合。

协议加固层

- 双向ARP绑定:

- 路由器端:绑定内网设备IP+MAC(示例:

arp -s 192.168.1.100 00-aa-bb-cc-dd-ee); - 客户端:编写批处理文件自动加载绑定表(如

rarp.bat)。

- 路由器端:绑定内网设备IP+MAC(示例:

- 交换机配置:

- 启用 DHCP Snooping + DAI动态检测,过滤非法ARP响应;

- 划分VLAN隔离广播域,限制攻击扩散范围。

行为规范层

- 支付操作切换4G网络,避免登录政务/金融系统;

- 定期清理路由器日志,关闭SSID广播;

- 陌生WiFi连接前验证名称(仿冒SSID常含特殊符号)。

监测反制层

- 部署 WiFish Finder 检测仿冒热点;

- 使用 AntiARPSniffer 定位攻击源IP/MAC;

- 开启终端隐私沙盒,防止内存Cookie泄露。

💾 系统保命:灾难还原指南

- 备份时机表:

- 新电脑到手后立即备份;

- 安装大型软件/清理C盘前备份。

- 傻瓜式操作:

- Windows:设置→更新与安全→备份→添加驱动器(推荐 DiskGenius 镜像);

- Mac:Time Machine连接移动硬盘,勾选「加密备份」。

- 黄金还原公式:

启动U盘 + BIOS设置 + 重装系统(Windows11约45分钟,macOS约1小时)。

🎯 防身口诀

陌生WiFi不要连,支付时候切4G; ARP表勤查,病毒来了不害怕; 备份要做三份,系统崩溃笑哈哈!

📌 最新情报:2025年70%公共WiFi仍使用HTTP明文传输,立即检查手机设置:关闭「自动连接WiFi」+ 开启「VPN自动连接」!

(本文整合2025年8月最新攻防案例,数据来源:国家信息安全漏洞共享平台、暗码先锋实验室)

本文由 云厂商 于2025-08-13发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/601379.html

发表评论