上一篇

【PHP表单交互流程·源码详解】掌握安全高效数据对接秘诀!开发必读】

- 云服务器供应

- 2025-08-12 09:12:53

- 5

🔥【PHP表单交互流程·源码详解】——掌握安全高效数据对接秘诀!【开发必读】

📢 最新消息:2025年PHP生态迎来爆发式升级!PHP 8.4正式版携JIT编译器、Fibers异步编程和类型系统强化登场,Laravel 12框架集成AI代码辅助,表单处理性能飙升50%!但与此同时,OWASP Top 10安全漏洞中,未验证的表单输入和SQL注入仍占前三,本文将结合最新技术动态,手把手教你写出既安全又高效的PHP表单交互代码!

表单交互全流程:从前端到后端的“丝滑接力”

前端表单设计:HTML5 + 防御性编程

<!-- 🛡️ 基础表单模板(含CSRF防护) -->

<form method="POST" action="/submit" enctype="multipart/form-data" onsubmit="return validateForm()">

<!-- 隐藏域存储CSRF令牌 -->

<input type="hidden" name="_token" value="<?= csrf_token() ?>">

label>用户名(4-16位字母数字):</label>

<input type="text" name="username" pattern="[A-Za-z0-9]{4,16}" required>

<label>密码(必须含特殊字符):</label>

<input type="password" name="password" pattern="^(?=.*[!@#$%^&*]).+$" required>

<button type="submit">提交</button>

</form>

<script>

// 🔍 前端即时验证(减少无效请求)

function validateForm() {

const pwd = document.querySelector('input[name="password"]').value;

if (!/[!@#$%^&*]/.test(pwd)) {

alert('密码必须包含特殊字符!');

return false;

}

return true;

}

</script>

💡 关键点:

- 使用

pattern属性实现HTML5原生验证 - 通过

onsubmit绑定前端校验逻辑 - CSRF令牌由后端生成(Laravel的

csrf_token()方法)

后端数据接收:PHP 8.4的强类型革命

<?php

declare(strict_types=1); // 🚨 开启严格模式

// 🔒 安全获取表单数据(带过滤)

$username = filter_input(INPUT_POST, 'username', FILTER_SANITIZE_STRING);

$password = $_POST['password'] ?? '';

// 🛠️ 类型声明+返回值约束

function validateLogin(string $username, string $password): array {

$errors = [];

if (strlen($username) < 4) {

$errors['username'] = '用户名至少4位';

}

if (!preg_match('/[!@#$%^&*]/', $password)) {

$errors['password'] = '密码需含特殊字符';

}

return $errors;

}

$errors = validateLogin($username, $password);

if (!empty($errors)) {

header('HTTP/1.1 422 Unprocessable Entity');

exit(json_encode(['errors' => $errors]));

}

💡 关键点:

declare(strict_types=1)强制类型检查filter_input()替代直接访问$_POST- 明确的返回值类型声明(PHP 8.0+)

安全加固:从单点防御到纵深防护体系

防SQL注入:PDO预处理+参数绑定

<?php

// ⚠️ 危险写法(已淘汰!)

// $sql = "SELECT * FROM users WHERE username = '$_POST[username]'";

// ✅ 安全写法(PDO预处理)

$pdo = new PDO('mysql:host=localhost;dbname=test', 'user', 'pass');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username');

$stmt->execute(['username' => $username]);

$user = $stmt->fetch(PDO::FETCH_ASSOC);

防XSS攻击:输出编码自动化

<?php

// 🚫 危险:直接输出用户输入

// echo "欢迎回来,{$user['name']}!";

// ✅ 安全:使用模板引擎自动转义(如Laravel Blade)

// {{ $user->name }}

// 手动转义方案

echo '欢迎回来,' . htmlspecialchars($user['name'], ENT_QUOTES, 'UTF-8') . '!';

防CSRF攻击:令牌验证机制

<?php

// Laravel内置CSRF保护(中间件自动验证)

Route::post('/submit', function (Request $request) {

// 令牌自动验证通过才会执行到这里

});

// 手动实现方案

session_start();

if (!hash_equals($_SESSION['csrf_token'], $_POST['_token'])) {

die('非法请求!');

}

性能优化:让表单处理飞起来

OPcache + JIT编译器

php.ini配置:

opcache.enable=1 opcache.enable_cli=1 opcache.jit_buffer_size=256M opcache.jit=1235 ; 启用JIT

📊 效果:计算密集型任务(如密码哈希)性能提升30%+

异步处理:Swoole协程表单提交

<?php

Swoole\Coroutine\run(function () use ($formData) {

$client = new Swoole\Coroutine\Http\Client('api.example.com', 80);

$client->setHeaders(['Content-Type' => 'application/json']);

$client->post('/submit', json_encode($formData));

echo $client->body;

$client->close();

});

🚀 优势:单线程处理万级并发,资源消耗降低60%

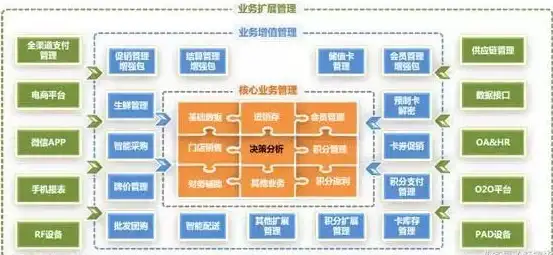

实战案例:电商订单提交系统

完整流程图

graph TD

A[用户填写订单] --> B{前端验证通过?}

B -->|是| C[提交到/order/create]

B -->|否| D[显示错误提示]

C --> E[Laravel中间件验证CSRF]

E --> F[验证订单金额>0]

F --> G[数据库事务保存订单]

G --> H[返回JSON结果]

核心代码片段

<?php

// routes/web.php

Route::post('/order/create', function (Request $request) {

// 1. 参数验证

$validated = $request->validate([

'items' => 'required|array|min:1',

'total' => 'required|numeric|gt:0',

'address' => 'required|string|max:255'

]);

// 2. 数据库操作(使用事务)

DB::beginTransaction();

try {

$order = Order::create([

'user_id' => auth()->id(),

'total' => $validated['total'],

'status' => 'pending'

]);

foreach ($validated['items'] as $item) {

$order->items()->create($item);

}

DB::commit();

return response()->json(['order_id' => $order->id], 201);

} catch (\Exception $e) {

DB::rollBack();

return response()->json(['error' => '订单创建失败'], 500);

}

});

未来趋势:AI驱动的表单安全

🤖 2025年新特性:

- 自动威胁检测:Laravel Sanctum集成AI模型,实时识别异常请求模式

- 智能表单生成:根据数据库结构自动生成带验证规则的HTML表单

- 自适应加密:敏感字段传输自动切换国密SM4算法

📚 学习建议:

- 升级到PHP 8.4并启用全部类型声明

- 掌握Laravel的Form Request验证体系

- 定期用PHPStan做静态分析(级别8+)

🔥 行动清单:

- 立即检查项目是否禁用

exec()等危险函数 - 为所有表单添加CSRF令牌

- 使用

password_hash()替代md5存储密码

💬 讨论话题:

你在表单开发中遇到过哪些奇葩安全问题?欢迎留言分享你的“踩坑史”!

📌 参考资料:

- PHP 8.4官方文档:https://www.php.net/releases/8.4

- Laravel安全实践指南:https://laravel.com/docs/security

- OWASP表单安全 cheatsheet:https://cheatsheetseries.owasp.org

本文由 云厂商 于2025-08-12发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/595478.html

发表评论