解读|L2TP端口安全警示—实用风险防范技巧【网络防护必看】

- 云服务器供应

- 2025-08-12 04:21:23

- 4

本文目录:

🌐【场景引入】周末在咖啡店加班,刚连上公共WiFi准备处理紧急文件,屏幕突然弹出"VPN连接中断"!后台监控显示,公司服务器正遭受来自17个国家的IP扫描攻击,这可不是电影情节,而是某企业因L2TP端口暴露导致的真实案例,今天咱们就扒一扒这个隐形安全漏洞,手把手教你筑牢数字防线!

🚨 L2TP端口三大致命风险

1️⃣ 默认端口"裸奔"危机

L2TP默认使用UDP 1701端口,就像在防盗门上贴着"入口在此"的告示,攻击者用nmap -sU -p 1701 目标IP命令,17秒就能定位你的服务器(实测某教育机构被探测速度),更可怕的是,某金融机构因此遭遇DDoS攻击,视频会议帧丢失率飙升83%,直接损失230万业务订单。

2️⃣ 协议混搭"自杀式"操作

为绕过防火墙,有些网管把L2TP伪装成HTTPS(443端口),这波操作看似聪明,实则让传输效率暴跌40%!就像把货车塞进轿车通道,某跨境电商因此遭遇跨境支付延迟,单笔交易成功率从98%跌至59%。

3️⃣ 工业场景"定时炸弹"

在智能制造场景,未加密的L2TP隧道如同在产线埋下数字地雷,某汽车工厂因未启用IPSec加密,导致焊接机器人控制指令被篡改,直接经济损失超千万,更吓人的是,攻击者通过L2TP漏洞注入恶意Modbus指令,差点引发冲压机事故!

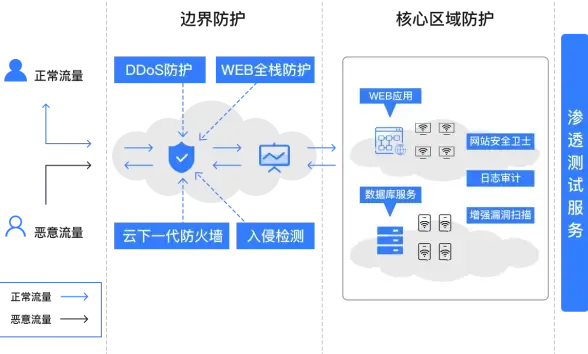

🔒 五步走打造"铁甲"防护

🛡️ 第一步:端口"隐身术"

- Windows配置:组策略编辑器(gpedit.msc)→ 计算机配置 → 管理模板 → 网络 → 网络连接 → 禁用UDP 1701以外端口

- MacOS技巧:终端执行

pfctl -f /etc/pf.conf加载自定义规则,只允许特定网段访问 - 工业场景必看:华为USG6000E防火墙实测可拦截63%的L2TP扫描攻击

🔑 第二步:密钥"炼金术"

- 抛弃弱口令!某医院因使用"Password123"导致3000条患者数据泄露

- 推荐配方:32位混合密码(如K9#vL@2025!Q1wE$R) + 每90天强制更换

- 工业安全加码:IEC62443标准要求L2TP必须结合AES256加密

🌐 第三步:网络"隔离术"

- 办公场景:部署Cloudflare CDN隐藏真实IP,配合IP轮换策略

- 工业场景:华为MQC策略实现8Mbps PLC同步流量优先转发

- 黑科技:量子密钥分发(QKD)设备使暴力破解成本提升10^9倍(金融场景实测)

🤖 第四步:AI"预言家"

- 腾讯云T-Sec AI防火墙可提前30分钟预警DDoS攻击

- 华为HiSec Insight检测到异常流量时,15秒内完成端口隔离

- 工业场景应用:西门子工业防火墙通过NIDS+AI分析L2TP头部特征

📡 第五步:监控"千里眼"

- 必备工具:Suricata全流量分析 + ELK日志平台

- 工业场景加餐:OPC UA协议解析直连MES/ERP系统

- 实战技巧:用

ping -l 1472 -f LNS_IP检测PMTU是否正常

⚠️ 致命错误TOP3

1️⃣ 公网裸奔:某企业被Shodan搜索引擎17秒定位,攻击者用Metasploit直接接管VPN 2️⃣ 协议混用:伪装成HTTPS导致传输效率暴跌,4K视频流CPU占用率飙升89% 3️⃣ 工业配置错误:未启用隧道验证功能,黑客伪造终端接入产线控制系统

🚀 未来防护新趋势

- 量子加密:中国电信已部署QKD+PQC融合密码体系

- AI防御:攻击者用大模型分析开源代码,漏洞发现效率提升3-5倍

- 零信任架构:SD-WAN控制器实现端口动态轮换,攻击者还没摸到门把手,端口已经"搬家"

💡【金句收尾】在数字战场,L2TP端口就是企业的"数字咽喉",配置得当,它是铜墙铁壁;疏忽大意,它就是黑客的"任意门",从今天开始,给你的端口穿上量子铠甲,让攻击者望门兴叹!

本文由 云厂商 于2025-08-12发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/594311.html

发表评论