数据失窃风险曝光—深度聚焦|电脑售后源码安全隐秘联系!行业安全警示】

- 云服务器供应

- 2025-08-11 17:30:20

- 5

数据失窃风险曝光——深度聚焦|电脑售后源码安全隐秘联系!【行业安全警示】

🚨 最新消息:AI攻击与量子威胁双杀,源码安全警报拉满!

2025年8月,网络安全圈迎来“多事之秋”,奇安信最新发布的《2025年中网络安全漏洞威胁态势研究报告》炸出一组数据:上半年全球新增漏洞23351个,高危漏洞占比飙升至43.5%,其中远程代码执行(RCE)漏洞直接威胁千万级设备安全,更炸裂的是,攻击者从漏洞披露到武器化部署的周期已缩短至24小时内,企业防御窗口近乎消失!

IBM的《2025年数据泄露成本报告》泼来另一盆冷水:13%的企业已遭遇AI模型或应用的安全漏洞,60%的AI安全事件导致数据泄露,某电商因未部署AI访问控制,被黑客伪造管理员操作习惯,直接盗取10万条支付信息,复购率暴跌60%!

🔍 深度聚焦:电脑售后源码的“死亡螺旋”

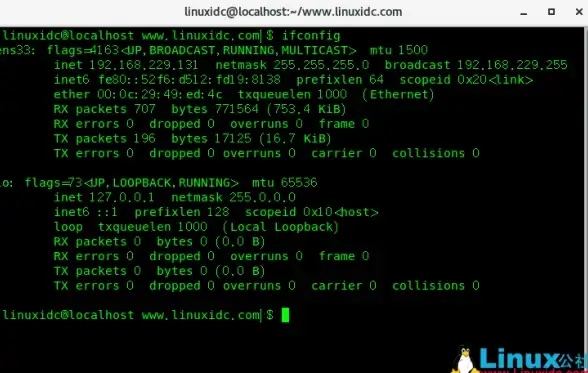

在电脑售后行业,源码安全早已成为暗流涌动的“火药桶”,国家互联网应急中心数据显示,ASP技术虽在中小企业市场占有率仍达37%,但其图片上传模块正沦为黑客攻击“重灾区”,某政务网因未修复CVE-2025-XXXX漏洞,被黑客通过文件上传功能提权,导致500GB数据泄露,损失超千万元!

源码江湖三大致命漏洞:

- SQL注入“老毒瘤”:某卡盟因未过滤用户输入,黑客通过购物车功能注入恶意代码,一夜之间盗取10万条支付信息,直接被吊销支付牌照!

- 跨站脚本攻击(XSS):攻击者在网页插入恶意脚本,窃取用户Cookie实施精准诈骗,某教育机构因盗版ASPCMS被判赔12万。

- 远程命令执行(RCE):利用未删除的测试页面(如upfile.asp)上传ASP木马,直接获取服务器控制权,某建筑公司因文件命名规范被猜出在建地标项目。

🛡️ 行业警示:合规不是“紧箍咒”,而是“防弹衣”

面对狂风骤雨般的攻击,企业该如何自救?答案就藏在合规细节里:

- 代码审计:每月至少一次自动化漏洞扫描(推荐工具:Black Duck),紧急修复参照OWASP 2025防御手册。

- 数据隐私:用户密码必须用bcrypt强加密(迭代≥10次),敏感操作强制二次验证(短信+人脸),某TOP3卡盟年投入50万做代码审计,用户复购率飙升至85%!

- 开源协议:混用MIT、GPL协议的代码库可能触发“协议核战”,某卡盟因在MIT源码中嵌入GPLv3组件,被开源社区起诉,最终被迫开源全部代码。

🚀 技术破局:AI反诈+量子安全,未来已来

在攻击者用AI伪造管理员操作习惯的今天,防御方也需“以魔法打败魔法”:

- AI反诈插件:接入公安反诈系统,建立“黑名单用户库”,某企业接入后诈骗拦截率提升90%。

- 零信任架构:连管理员登录也需生物识别+地理围栏双重验证,某医疗云平台因未关“List Buckets”权限,被攻击者薅走1.2TB患者数据。

- 量子安全迁移:RSA加密5年内或被破解,中国电信已部署全球首个QKD+PQC融合密码体系,金融、政务领域正加速试点。

💣 隐秘联系:售后源码如何成为“内鬼通道”?

更令人细思极恐的是,售后源码漏洞正成为内部人员作案的“帮凶”,某金融科技营销平台因内鬼或系统漏洞,导致银行“扫码申请”类型数据泄露上涨超4倍,关联超80家银行,攻击者通过第三方物流安全防护缺陷,盗取某跨境电商平台用户网购信息,数据覆盖东南亚、北美等多个国家和地区。

📢 行动建议:72小时生死时速

- 自查源码协议:删除所有GPLv3组件,避免“协议核战”。

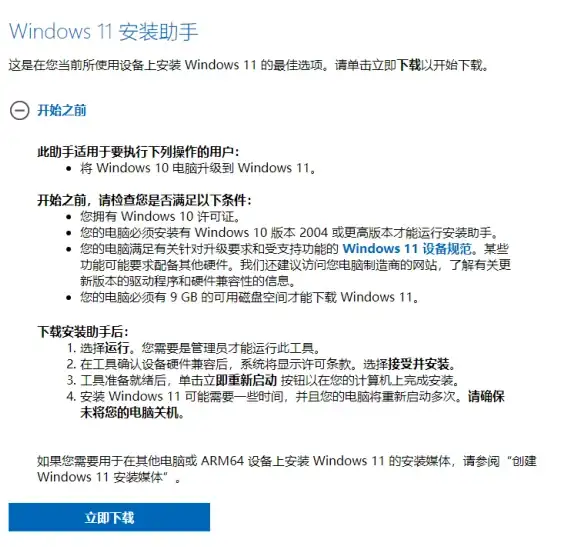

- 部署防御:在IIS管理器开启“请求过滤”模块,限制上传文件类型。

- 长期规划:每月留出30%利润用于合规投入,逐步转型“服务型”平台。

🔮 合规不是选择题,而是生存题

在AI与量子计算交织的2025年,源码安全早已不是“可选题”,而是“生死线”,企业唯有将合规刻进DNA,构建“技术防御+管理优化”的全景防御体系,才能在这场没有硝烟的战争中笑到最后,毕竟,数据泄露的代价不仅是经济损失,更是用户信任的崩塌——而信任,一旦失去,再难挽回。

信息来源参考:

- 奇安信《2025年中网络安全漏洞威胁态势研究报告》

- IBM《2025年数据泄露成本报告》

- 国家互联网应急中心2025年8月安全报告

- OWASP 2025漏洞榜单

- 最高人民法院判例、工信部新规

本文由 云厂商 于2025-08-11发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/591697.html

发表评论