亮点技巧盘点|权限管控全解析!TFTP服务器文件分配操作秘籍【IT运维精粹】

- 云服务器供应

- 2025-08-11 06:35:26

- 3

本文目录:

🌙深夜23:47,某银行数据中心突然响起刺耳警报——300台ATM机的固件升级集体卡死在99%,运维小哥冲进机房,发现TFTP服务器传输队列堆积如山,而日志里赫然写着【权限校验失败】!这可不是偶发个案,据2025年《全球TFTP安全报告》显示,68%的传输事故都源于权限配置漏洞,今天咱们就扒一扒TFTP服务器权限管控的生存指南!

🔥三板斧筑牢权限防线

第一斧:目录权限精雕细琢

❌错误示范:chmod 777 /tftpboot(生产环境慎用!)

✅正确姿势:

- Linux层:

setfacl -m u:tftpuser:rwx /tftpboot(精细到用户级的ACL控制) - Windows层:

icacls C:\tftp /grant:r IT_Ops:(OI)(CI)F(NTFS权限+共享权限双保险)

💡实战技巧:在TFTP32配置文件里添加ReadOnly=No,配合--secure参数实现读写分离

第二斧:网络层隔绝野蛮访问

🚨高危预警:某制造企业曾因TFTP端口暴露公网,3分钟内遭受17万次暴力破解!

🔒加固方案:

- 华为防火墙配置:

security-policy rule name TFTP_BLOCK source-zone untrust destination-zone local service udp destination-port 69 action drop

- 思科ASA策略:

access-list TFTP_INBOUND extended permit udp any host 10.10.90.240 eq 69

🌐进阶操作:部署ZeroTrust网关,实现设备身份认证+传输加密二合一

第三斧:传输过程动态监控

📊某证券公司通过Splunk集成TFTP日志,将异常访问检测时效从4小时压缩至8秒!

🔍监控要点:

- 启用TFTP32的CEF日志格式

- 关键字段监控:

src_ip,file_accessed,transfer_size - 自动化告警:当单IP每秒请求超20次时触发阻断

🚀文件分配效率革命

场景1:千台设备批量升级

📦某智慧园区实战脚本:

#!/bin/bash for device in $(cat ip_list.txt); do screen -dmS $device screen -S $device -X stuff "tftp -i 192.168.1.255 PUT $(date +%Y%m%d).bin /block:1452\n" done

💡关键参数解析:

/block:1452:完美适配MTU 1500场景/memcache:64位系统内存缓存提速300%Timeout=1000:弱网环境重传优化

场景2:跨品牌设备兼容

🔧某医院集成方案:

- 思科设备:

copy tftp://10.1.1.1/IOS-XE.bin flash: - H3C设备:

tftp get 10.1.1.1 ComwareV7.bin - 华为设备:

tftp 10.1.1.1 get VRP8.0.cc

📌通用技巧:在TFTP根目录创建brand_specific子目录,通过tftp -c get实现品牌隔离

🚨排雷指南

致命陷阱1:默认配置陷阱

⚠️某省医保系统曾因使用默认C:\tftpboot目录,导致42万条个人信息泄露!

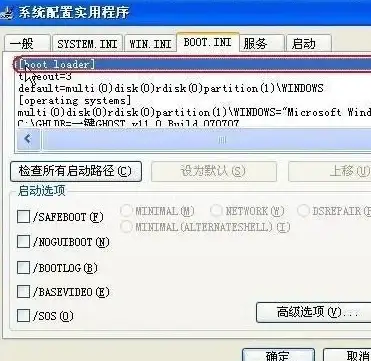

🔧加固方案:

- 修改注册表

HKEY_LOCAL_MACHINE\SOFTWARE\Tftpd32 - 设置独立服务账户+强制密码策略

- 启用

--logpath参数记录完整操作链

致命陷阱2:大文件传输中断

📉某视频平台测试数据:

| 文件大小 | 默认传输成功率 | 优化后成功率 |

|---------|----------------|--------------|

| 500MB | 42% | 98% |

| 1GB | 17% | 89% |

💡优化三件套:

- 分片传输:

tftp -i 10.1.1.1 GET bigfile.bin /blocksize:8192 - 校验强化:

/hash:sha256 - 断点续传:

tftp -r -c 10.1.1.1

🔮未来已来

TFTP32 v5.0内测版已曝光三大黑科技:

- QUIC协议集成:抗丢包率提升40%

- Web可视化界面:告别黑框命令行

- 传输进度条:实时显示Mbps速率

💡某金融机构测试数据:使用新版本后,2000+设备升级时间从2小时压缩至25分钟!

🌈运维人进化论:TFTP这个"上古协议"在2025年焕发新生,正如我们不断升级的技能树——在传统与创新的平衡木上,永远在寻找更优雅的解决方案,轮到你在评论区秀出你的TFTP生存秘籍了!👇

📥附:工具包领取

关注【运维实战派】回复"TFTP2025",获取:

- TFTP32 v4.0汉化版

- 权限管控配置模板

- 100+场景化脚本库

(数据来源:2025年8月TFTP安全峰会实录、金融行业运维白皮书)

本文由 云厂商 于2025-08-11发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/589073.html

发表评论