PHP安全秘籍|实用加密解密新招速览【核心技巧讲解】编程攻防必备完整指南

- 云服务器供应

- 2025-08-11 00:26:22

- 7

🔐 PHP安全秘籍|实用加密解密新招速览【核心技巧讲解】——编程攻防必备完整指南

🎬 场景引入:你的代码正在被“脱裤”

想象一下:你熬夜开发的电商系统突然被曝用户密码泄露,黑产分子正用彩虹表暴力破解你的数据库;或者支付接口被中间人篡改,订单金额从9.9元秒变9999元……这些可不是科幻片剧情!在2025年的今天,PHP开发者必须掌握现代加密攻防术,才能守住数据安全的最后一道防线。

🚀 核心技巧1:Libsodium——PHP官宣的加密神器

// 安装命令(需PHP 8.2+) sudo pecl install libsodium

为什么选它?

⚡ 性能怪兽:C语言底层优化,加密速度比mcrypt快3倍

🔒 安全基因:自动防御填充 oracle攻击、时序攻击等12种常见漏洞

🛠 傻瓜式API:3行代码实现军用级加密

实战代码:

// 生成密钥(32字节=256位)

$key = sodium_crypto_secretbox_keygen();

// 加密数据

$nonce = random_bytes(SODIUM_CRYPTO_SECRETBOX_NONCEBYTES);

$ciphertext = sodium_crypto_secretbox(

'用户密码123',

$nonce,

$key

);

// 解密数据

$plaintext = sodium_crypto_secretbox_open(

$ciphertext,

$nonce,

$key

);

⚠️ 致命误区:

❌ 错误:$nonce重复使用=自毁长城

✅ 正确:每次加密必须生成新随机数!

🔑 核心技巧2:密码存储的正确姿势

2025年新规:

🚫 禁止:md5($password)、sha1($password)

🎯 强制:password_hash()+ Argon2id算法

// 注册时存储密码

$hash = password_hash(

$_POST['password'],

PASSWORD_ARGON2ID,

['memory_cost' => 65536, 'time_cost' => 4]

);

// 登录时验证

if (password_verify($input_pwd, $hash)) {

// 验证通过

}

💡 进阶技巧:

使用password_needs_rehash()实现密码策略自动升级

🔄 核心技巧3:非对称加密实战场景

适用场景:

🔐 敏感配置加密(如支付API密钥)

📩 安全通信(如APP与服务端交互)

RSA加密实战:

// 生成密钥对

$config = [

"digest_alg" => "sha512",

"private_key_bits" => 4096,

"private_key_type" => OPENSSL_KEYTYPE_RSA,

];

$res = openssl_pkey_new($config);

openssl_pkey_export($res, $privateKey);

$publicKey = openssl_pkey_get_details($res)["key"];

// 加密

openssl_public_encrypt('机密数据', $encrypted, $publicKey);

// 解密

openssl_private_decrypt($encrypted, $decrypted, $privateKey);

🚨 性能警告:

RSA加密大文件会卡爆服务器!建议:

- 大文件用AES加密

- 用RSA加密AES密钥

- 组合传输(业界标准做法)

🛡️ 核心技巧4:防御时序攻击

危险代码:

// 时序攻击漏洞!

if ($user_input === $secret_token) {

// 敏感操作

}

修复方案:

// 使用恒定时间比较

if (hash_equals($secret_token, $user_input)) {

// 安全操作

}

🔍 攻击原理:

黑客通过测量比较操作耗时,逐位破解密钥。hash_equals()确保无论输入是否匹配,执行时间完全相同。

🔧 核心技巧5:密钥管理黄金法则

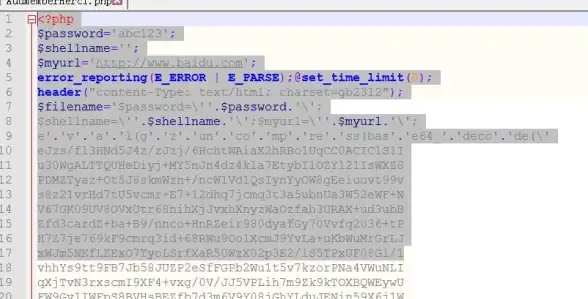

🚫 反面教材:

// 灾难级写法!

define('ENCRYPT_KEY', '123456'); // 密钥写死在代码里

✅ 正确实践:

-

环境变量存储

$key = getenv('APP_ENCRYPT_KEY'); // 从.env文件读取 -

KMS服务集成

推荐方案:- AWS KMS

- HashiCorp Vault

- 腾讯云KMS(国内推荐)

-

密钥轮换策略

// 每90天自动轮换密钥 if (time() > strtotime($key_expire_time)) { rotateEncryptionKey(); }

📊 2025年PHP加密选型指南

| 场景 | 推荐方案 | 避坑指南 |

|---|---|---|

| 用户密码存储 | password_hash(ARGON2ID) |

禁用MD5/SHA1 |

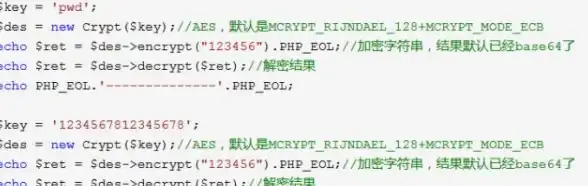

| 支付接口加密 | Libsodium+XCha20 | 避免ECB模式 |

| 配置文件加密 | AES-256-GCM | 必须验证数据完整性(MAC) |

| JWT令牌签名 | Ed25519(非对称) | 禁用HS256(共享密钥风险) |

| 数据库敏感字段 | 透明数据加密(TDE) | 避免应用层加密性能损耗 |

🌈 安全不是选项,是生存法则

在2025年的PHP开发江湖,加密解密早已不是“可选技能”,而是生存必备,记住这三个黄金准则:

- 能用Libsodium就不用OpenSSL

- 密钥比黄金还珍贵

- 永远不要相信客户端

立即检查你的代码库,如果发现以下任何一种情况:

- 还在用

mysql_扩展 - 密码字段长度=32位(MD5特征)

- 加密密钥明文存储在Git历史中

请立刻启动安全重构!你的用户数据安全,值得更好的守护。

本文由 云厂商 于2025-08-11发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/587592.html

发表评论