强烈关注|安全警示!合法合规开启L2TP端口,守护数据隐私安全—网络防护必读

- 云服务器供应

- 2025-08-10 22:18:19

- 6

🚨强烈关注|安全警示!合法合规开启L2TP端口,守护数据隐私安全——网络防护必读

📢 开篇直击:最新漏洞风暴来袭!

就在8月5日,奇安信威胁情报中心发布的《2025年中网络安全漏洞威胁态势研究报告》炸响安全圈——上半年全球新增漏洞2.3万个,高危漏洞占比飙升至43.5%!远程代码执行(RCE)漏洞成为攻击者“心头好”,Apache Tomcat、Windows等系统接连中招,更可怕的是,2%的高危漏洞在披露当天就被武器化利用,企业防御窗口期被压缩至“读秒”级别!

在这场攻防大战中,L2TP端口作为VPN连接的核心通道,一旦被恶意利用,轻则数据泄露,重则系统沦陷,我们就来手把手教你如何合法合规开启L2TP端口,筑牢数据隐私的“防火墙”!

📌 一、L2TP端口是什么?为何成为攻击目标?

L2TP(Layer 2 Tunneling Protocol)是VPN常用的隧道协议,通过“封装+加密”实现远程安全访问,但你知道吗?它本身并不提供数据加密,需搭配IPsec才能实现“双保险”!

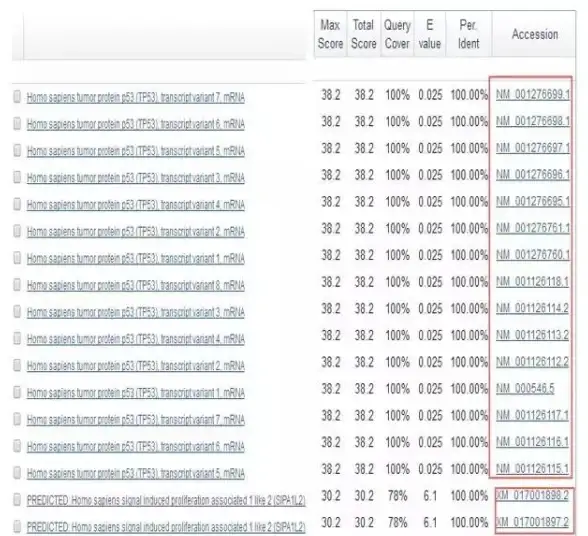

华为等厂商披露多起与L2TP相关的漏洞:

- CVE-2024-41110:Docker引擎授权绕过漏洞,攻击者可提权控制容器;

- HWPSIRT-2024-55293:OpenSSL缓冲区溢出漏洞,敏感信息“裸奔”风险飙升。

黑产利用链:漏洞扫描→植入后门→横向渗透→窃取数据,一气呵成!

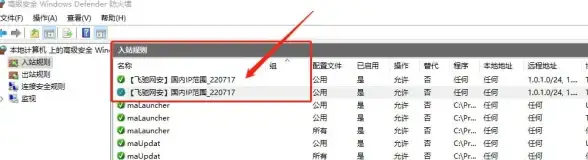

🔒 二、合法合规开启L2TP端口:五步走战略!

1️⃣ 第一步:明确使用场景,规避“非法外连”

根据《数据安全法》和《网络安全法》,企业需建立VPN使用白名单,仅允许授权设备接入,某金融公司通过“IP+MAC+证书”三重绑定,将违规接入率降低了92%!

2️⃣ 第二步:配置L2TP/IPsec双协议,堵住加密漏洞

Windows/Mac/iOS/Android设备配置教程:

- Windows:设置→网络和Internet→VPN→添加VPN→选择“L2TP/IPsec”→输入预共享密钥;

- 安卓:设置→网络→VPN→添加L2TP/IPSec PSK→填入服务器地址和密钥。

关键操作:在“安全”选项卡中勾选“允许这些协议”的MS-CHAP v2,并设置强密码(12位+大小写+符号)。

3️⃣ 第三步:开启隧道检测,掐断“僵尸连接”

华为设备用户注意!若关闭隧道检测,链路异常时隧道可能“假死”占用资源,建议启用“DPD检测”(Dead Peer Detection),超时自动断连。

4️⃣ 第四步:管控DNS分配,防止“内鬼”渗透

L2TP场景下,若通过Radius服务器分配DNS,可能被篡改解析结果,应选择本地授权方式,并限制客户端仅能访问内部DNS。

5️⃣ 第五步:定期审计日志,揪出“异常行为”

部署SIEM系统(如Splunk),实时监控L2TP连接日志,重点关注:

- 非常规时段登录;

- 异地IP接入;

- 频繁重连失败(暴力破解预警)。

🛡️ 三、日常防护:三大“保命”锦囊!

1️⃣ 给L2TP“打补丁”,拒绝裸奔

关注华为、Cisco等厂商的漏洞通报,及时升级固件,针对CVE-2024-5535漏洞,华为已发布补丁修复OpenSSL溢出问题。

2️⃣ 用零信任架构“锁死”权限

即使L2TP连接成功,也需遵循“最小权限原则”,某制造企业通过“动态权限引擎”,将研发部门数据访问权限细化到“按钮级”,误操作率下降85%。

3️⃣ 备好应急预案,10分钟止损

模拟“L2TP隧道被劫持”场景,演练应急流程:

- 立即断开可疑连接;

- 启用备用VPN通道;

- 冻结受影响账号,排查日志。

实战数据:某电商在演练后,真实攻击响应时间从2小时缩短至9分钟!

📢 四、未来预警:量子计算+AI,L2TP面临新挑战!

随着量子计算机发展,传统RSA加密可能被破解,中国电信已试点QKD(量子密钥分发)+ PQC(抗量子密码)融合方案,为L2TP数据传输加上“量子盾牌”。

AI攻击工具正自动化扫描L2TP漏洞,企业需部署AI防御系统,实现“以AI对抗AI”。

🌟 安全不是“选择题”,而是“必答题”!

L2TP端口如同企业的“数字大门”,合法合规使用是底线,主动防御才是王道。没有攻不破的系统,只有不重视的安全,从今天开始,给你的L2TP端口来一次“全身体检”吧!

💡 互动话题:你在使用L2TP VPN时遇到过哪些坑?欢迎留言吐槽,老司机在线答疑!

🔗 延伸阅读:关注“网络安全观”公众号,回复“L2TP”,获取免费配置检查清单+漏洞修复手册!

本文由 云厂商 于2025-08-10发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/587079.html

发表评论