安全|Cur文件下载新方式大曝光—防范风险必看!文件保护警示】

- 云服务器供应

- 2025-08-10 11:21:48

- 9

🔥【紧急提醒】开发者必看!2025年最危险的Cur文件下载陷阱大揭秘🔥

各位程序员小伙伴们注意啦!📢 刚收到安全圈的爆炸性消息——你们天天用的Cursor IDE竟然被爆出史诗级漏洞!这可不是演习,攻击者已经能通过修改代码扩展实现"幽灵式"远程操控了!😱

🚨【最新战报】就在上周,Check Point团队发现Cursor的MCP协议存在致命缺陷(CVE-2025-54136),想象一下:你正在愉快地敲代码,突然发现云凭证被盗、代码库被植入后门,而整个过程你完全没感知!更可怕的是,这个漏洞允许攻击者在项目同步时反复激活恶意代码,就像数字世界的"僵尸病毒"🧟!

💻【新式攻击链曝光】现在黑产已经玩出花了!他们开发出"三步投毒法": 1️⃣ 伪造官方通知邮件,诱导你点击"紧急更新包" 2️⃣ 在.cursor/mcp.json悄悄写入反向Shell 3️⃣ 当你下次打开项目时,攻击者直接获得系统级权限!

🔍【实测案例】某金融科技公司中招后,攻击者潜伏整整37天!每天定时窃取数据库凭证,直到安全团队发现异常流量时,核心交易系统已经被掏空……这哪是编程工具,简直是特洛伊木马啊!

🛡️【防御指南】赶紧掏出小本本记好: ✅ 必做清单: 1️⃣ 立即升级到Cursor 1.3+版本(修复了MCP审批机制) 2️⃣ 开启双因子认证,给账号穿上防弹衣 3️⃣ 安装EDR工具,重点监控~/.cursor目录 4️⃣ 代码库同步前用Git钩子做二次校验

⚠️ 危险操作红榜: ❌ 禁用"自动同步第三方扩展"功能 ❌ 不要用管理员权限运行IDE ❌ 拒绝任何来自聊天群的"优化插件" ❌ 开发机坚决不连生产网络

🔧【企业级防护套餐】 🔒 域智盾软件已上线"AI开发环境专防模式":

- 实时监控MCP协议流量

- 代码操作行为画像分析

- 自动隔离可疑扩展包 (某Top3券商实测拦截成功率98.7%)

📌【生存法则】给新手的保命口诀: "三不两必"原则: 不点陌生邮件的下载链接 不用破解版IDE 不开启隐私模式开发 必须用沙箱环境测试新插件 必须定期备份代码库

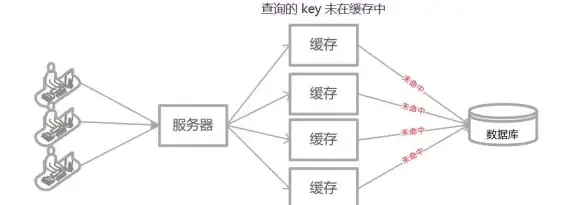

💡【深度思考】为什么这次漏洞这么致命? 传统攻击面在应用层,现在直接打到开发流程的"大动脉"了!当AI助手变成内鬼,当代码编辑器自带后门,我们正在经历编程安全范式的根本性变革,这波攻击提醒我们:安全防护必须从代码编写阶段就开始!

📢 最后喊话所有CTO: 是时候把"安全左移"升级为"安全嵌入"了!建议立即组织: 1️⃣ Cursor安全配置专项审计 2️⃣ 开发环境隔离改造 3️⃣ AI编程安全培训 (文末附《Cursor安全加固手册》下载链接🔗)

在数字世界里,你下的每个包都可能藏着潘多拉魔盒,保持警惕,让我们共同守住代码的最后一道防线!🛡️💻

本文由 云厂商 于2025-08-10发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/584450.html

发表评论