云端连接新视角|远程安全配置全解读|云计算安全精要】SecureCRT登录云服务器网络配置要点分析

- 云服务器供应

- 2025-08-10 03:33:23

- 4

云端连接新视角|远程安全配置全解读|【云计算安全精要】SecureCRT登录云服务器网络配置要点分析

📢 最新云安全动态速递(2025年8月)

根据奇安信最新发布的《2025年中网络安全漏洞威胁态势研究报告》,2025年上半年全球新增漏洞2.3万个,高危漏洞占比飙升至43.5%!远程代码执行(RCE)漏洞成为攻击者“头号目标”,Apache Tomcat、Windows等系统频繁中招,更令人警惕的是,2%的高危漏洞在披露当天就被武器化利用,企业防御窗口期被压缩至“分钟级”。

星云科技8月推出的“量子混合云平台”将传统算力与量子计算融合,处理速度提升百倍,但量子计算对RSA、ECC加密算法的潜在威胁也引发行业热议——中国电信已率先部署QKD+PQC融合密码体系,抗量子攻击成为云服务器配置新刚需!

为什么SecureCRT是云服务器登录的“安全首选”? 🛡️

SecureCRT作为一款“元老级”终端仿真工具,凭借三大核心优势稳坐远程连接工具榜首:

-

军用级加密协议:

支持SSH2协议,内置AES-256、ChaCha20等加密算法,数据传输全程“防窃听”。

小贴士:在会话配置中勾选Use SSH2 version 2 only,可禁用老旧的SSH1协议,避免降维攻击。 -

多会话管理神器:

支持同时管理数十台云服务器,通过标签页分组切换,运维效率提升300%!

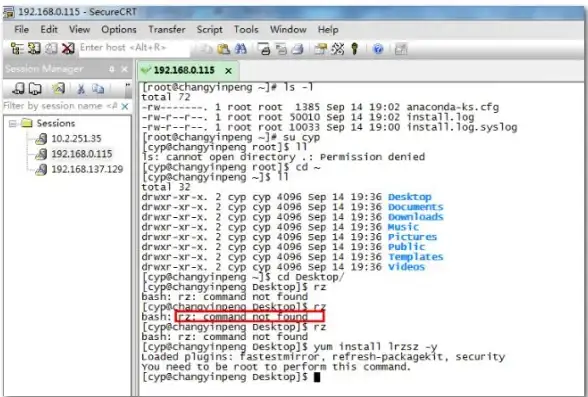

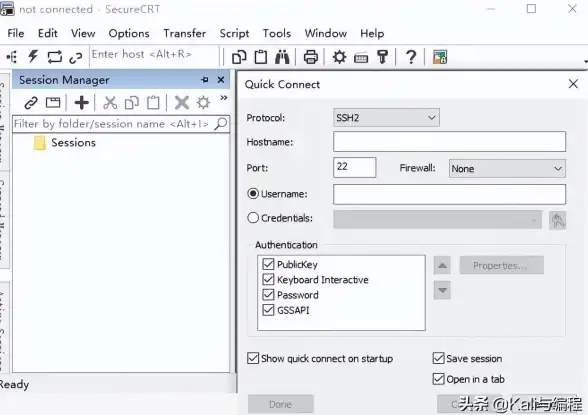

操作示例:- 新建会话:

File > Quick Connect,协议选SSH2,输入公网IP和端口(默认22)。 - 分屏操作:右键标签页选择

Split Pane,实现双屏同步监控。

- 新建会话:

-

自动化脚本黑科技:

内置TCL脚本引擎,可录制登录、部署、巡检等操作,一键回放。

场景模拟:# 登录后自动执行系统状态检查 send "top -n 1\r" waitfor "load average" logfile -append "system_check.log"

云服务器登录全流程“避坑指南” 🚨

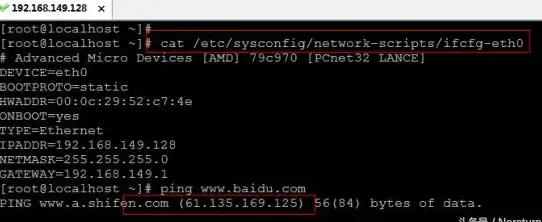

Step 1:网络连通性测试

- 本地命令行执行:

ping <云服务器公网IP>

若丢包严重,检查云服务商安全组是否放行ICMP协议。

Step 2:端口与防火墙配置

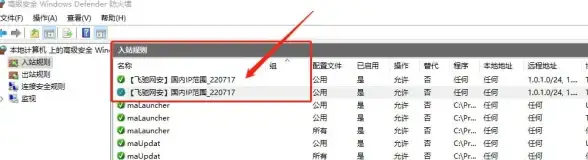

- 阿里云/腾讯云控制台:

安全组 > 入口规则 > 添加TCP:22,源IP建议限定为运维团队公网段。 - 服务器本地防火墙:

sudo ufw allow 22/tcp # Ubuntu系统 sudo firewall-cmd --add-port=22/tcp --permanent # CentOS系统

Step 3:密钥认证替代密码登录 🔑

- 本地生成密钥对:

ssh-keygen -t ed25519 -C "your_email@example.com"

- 上传公钥至云服务器:

ssh-copy-id -i ~/.ssh/id_ed25519.pub root@<公网IP>

- SecureCRT配置:

Connection > SSH2 > Authentication > PublicKey,选择私钥文件。

优势:避免密码泄露,且支持免密登录。

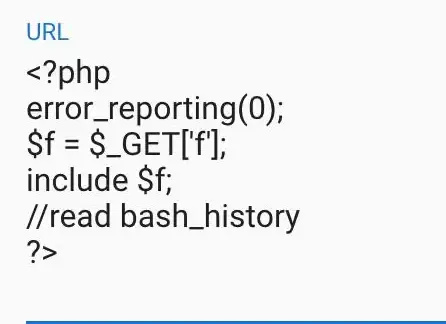

高阶配置:让黑客“无从下手” 🔒

强化SSH服务安全

- 修改默认端口:

编辑/etc/ssh/sshd_config,将Port 22改为Port 65535(需同步修改SecureCRT端口配置)。 - 禁用Root登录:

PermitRootLogin no

改为使用普通用户+

sudo权限。

开启双因素认证(2FA)

- 安装Google Authenticator:

sudo apt-get install libpam-google-authenticator

- 配置PAM:

编辑/etc/pam.d/sshd,添加:auth required pam_google_authenticator.so

SecureCRT登录时需输入动态验证码。

会话日志审计

- 启用详细日志:

Connection > Log File > Start,建议按日期自动命名日志文件。 - 配合Splunk或ELK分析日志,实时监测异常登录行为。

紧急排障手册:连接失败怎么办? 🆘

-

错误提示“Connection refused”

- 检查SSH服务状态:

sudo systemctl status sshd

- 阿里云ECS需在控制台确认“实例状态”为“运行中”。

- 检查SSH服务状态:

-

连接超时(Timeout)

- 本地执行

telnet <公网IP> 22,若不通则排查安全组/防火墙。 - 虚拟机用户检查NAT模式或桥接模式配置。

- 本地执行

-

键盘记录防护

- 在SecureCRT中启用

Anti-idle功能,防止恶意软件捕获会话。

- 在SecureCRT中启用

未来趋势:量子计算威胁下的应对策略 🔭

随着量子计算机逐步落地,传统RSA加密面临破解风险,建议:

- 过渡至抗量子算法:

阿里云、腾讯云已支持CRYSTALS-Kyber算法,在SecureCRT中可通过SSH2 > Cryptography选择。 - 部署量子密钥分发(QKD):

中国电信试点项目显示,QKD可将密钥泄露风险降低99.9%。

云计算已从“工具”进化为“数字生命体”,而SecureCRT正是操控这台生命体的“神经中枢”,通过本文的配置要点,您不仅能实现“丝滑登录”,更能筑起抵御量子攻击、AI漏洞挖掘的“安全长城”,在云时代,安全不是成本,而是生存法则! 🌩️

本文信息参考自奇安信《2025年中网络安全漏洞威胁态势研究报告》、星云科技量子混合云白皮书及一线运维实战经验,技术细节截至2025年8月有效。

本文由 云厂商 于2025-08-10发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/582143.html

发表评论