上一篇

安全运维必读|高效防护指南—企业双网卡+防火墙协同配置精要【核心安全技术】

- 云服务器供应

- 2025-08-09 16:27:49

- 6

安全运维必读|高效防护指南——企业双网卡+防火墙协同配置精要【核心安全技术】

🔥 最新安全动态:2025年8月企业网络安全法规与威胁双升级

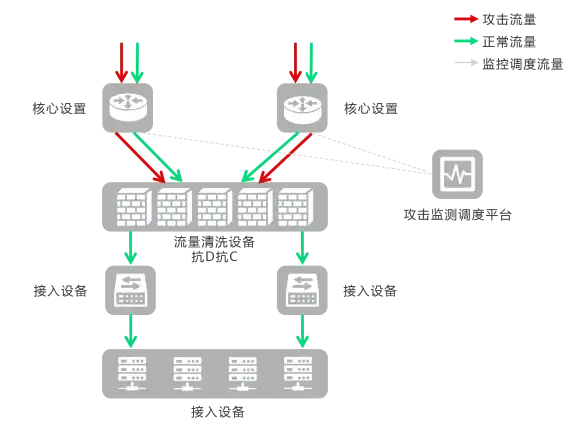

2025年8月起,一批网络安全新规正式施行!根据《关键信息基础设施商用密码使用管理规定》,企业需落实商用密码“三同步一评估”原则,未达标者将面临重罚,黑客攻击手段持续进化——荷兰检察机关因Citrix设备漏洞遭俄方攻击瘫痪;某互联网企业因DDoS攻击导致服务器瘫痪,用户访问中断超12小时。安全形势严峻,企业双网卡+防火墙协同配置已从“可选项”变为“必选项”!

🛡️ 双网卡+防火墙:企业网络的“金钟罩”组合

双网卡:内外网隔离的“物理防线”

- 核心价值:通过两块网卡(一块连内网、一块接外网),实现内外网物理隔离,避免“一锅端”风险。

- 典型场景:

- 金融行业:交易系统用内网网卡,官网用外网网卡,黑客攻破外网也无法直接触达核心数据。

- 制造业:生产网与办公网分离,防止勒索病毒从办公终端蔓延至生产线。

防火墙:流量管控的“智能守门人”

- 三大核心区域:

- Trust区(内网):VIP待遇,安全策略最宽松。

- Untrust区(外网):严防死守,默认拒绝所有流量。

- DMZ区(隔离区):放Web服务器等对外服务,禁止直接访问内网。

- 高阶玩法:

- 应用识别:精准拦截“微信外挂”“盗版Zoom”等风险应用。

- 时间策略:工作日9:00-18:00开放远程访问,非工作时间直接“拉黑”。

🔧 协同配置实战:从“青铜”到“王者”的5步攻略

Step 1:硬件部署“双保险”

- 双网卡绑定:

- 内网网卡连交换机,外网网卡接防火墙。

- 避坑指南:禁用网卡“桥接模式”,否则隔离失效!

- 防火墙接管:

将防火墙串接在内外网之间,所有流量必须“过安检”。

Step 2:安全区域“划地盘”

- 华为防火墙配置示例:

system-view firewall zone trust add interface GigabitEthernet1/0/1 # 内网网卡加入Trust区 firewall zone untrust add interface GigabitEthernet1/0/2 # 外网网卡加入Untrust区

- 关键细节:逻辑接口(如VPN隧道)也需归属区域,否则流量“无家可归”!

Step 3:策略规则“定规矩”

- 黄金法则:

- 从上到下匹配:精准规则置顶,模糊规则垫底。

- 最小权限原则:仅开放必要端口(如Web服务只放行80/443)。

- 实战案例:

- 允许内网访问外网HTTP:

security-policy rule name Allow_Web source-zone trust destination-zone untrust service http action permit

- 禁止外网访问内网数据库:

rule name Deny_DB source-zone untrust destination-zone trust service mysql action deny

- 允许内网访问外网HTTP:

Step 4:深度检测“加Buff”

- 反病毒+入侵防御:

- 启用IPS特征库,拦截“永恒之蓝”等漏洞攻击。

- 开启DLP数据防泄漏,防止敏感文件外传。

- AI赋能新趋势:

微软Project Ire系统通过AI逆向分析恶意软件,误报率降低80%!

Step 5:排障优化“避雷区”

- 常见问题:

- Q:OA系统无法上网,但策略已放行HTTP?

- A:用

display security-policy hit-count检查,发现流量被顶层全拒绝策略拦截!

- A:用

- Q:外部访问Web频繁触发SSL告警?

- A:启用SSL卸载功能,减轻防火墙解密压力。

- Q:OA系统无法上网,但策略已放行HTTP?

- 性能优化:

高并发场景启用ASPF(应用层包过滤),会话处理速度提升3倍!

🚨 真实案例:双网卡+防火墙如何“救火”?

案例1:某制造业企业工业控制系统被黑

- 攻击手法:黑客通过外网网卡渗透,利用PLC漏洞篡改生产参数。

- 防御效果:双网卡隔离+防火墙DMZ区策略,仅DMZ区设备受影响,内网生产线“毫发无伤”。

案例2:某金融机构遭勒索病毒攻击

- 攻击路径:钓鱼邮件→外网终端→内网扩散。

- 防御关键:防火墙时间策略禁止非工作时间远程登录,病毒未触发有效传播。

🚀 未来趋势:智能化+零信任

- AI驱动策略自愈:

防火墙自动学习流量基线,异常流量直接“熔断”。

- 零信任微隔离:

容器间通信仅开放必要端口,东向流量同样受控。

- 绿色安全:

液冷数据中心+800V直流电源,单机柜功率密度突破300kW,能效比提升50%!

📢 行动指南:企业安全运维必做3件事

- 法规自查:8月新规生效,商用密码合规性检查刻不容缓!

- 漏洞修补:戴尔笔记本ControlVault漏洞、D-Link摄像头漏洞需立即打补丁。

- 攻防演练:参加CSOP 2025大会(8月北京站),实战模拟APT攻击防御。

💡 总结:双网卡+防火墙不是“万能药”,但绝对是性价比最高的安全基线!从物理隔离到智能检测,从策略配置到排障优化,每一步都需精益求精,毕竟,黑客不会给你“重来一次”的机会!

信息来源:微信公众平台、CSDN博客、蚁景网安实验室(2025-08)

本文由 云厂商 于2025-08-09发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/578253.html

发表评论