FTP传输|安全警示必读!网络安全实用指南】免费FTP服务器最新安全风险与防护秘籍

- 云服务器供应

- 2025-08-07 09:10:10

- 5

🔥【FTP传输安全警报】🔥 2025年最新风险与防护秘籍来啦!

🚨 免费FTP服务器三大致命风险

1️⃣ 明文传输=裸奔现场 📡

FTP协议默认不加密,用户名密码、文件内容全在公网“裸奔”!攻击者用Wireshark一抓,敏感数据全泄露(案例:某银行因FTP明文传输被窃取2000+设备固件密钥)。

2️⃣ 高危漏洞CVE-2025-47812肆虐 💀

Wing FTP服务器惊现CVSS 10.0满分漏洞!攻击者可通过username=%00注入恶意Lua代码,直接接管服务器(已观测到5个攻击团队利用该漏洞植入Trojan木马)。

3️⃣ 匿名访问=自动提款机 🤖

若开启匿名登录,黑客无需密码即可上传恶意文件,某视频平台曾因FTP默认目录暴露,被植入挖矿程序,日耗电量激增300%!

🔒 防护秘籍:五步封印风险

Step 1️⃣ 协议升级:SFTP/FTPS二选一

- 🔑 SFTP(SSH加密):传输层加密+SSH密钥认证,Linux服务器首选。

- 🔐 FTPS(SSL/TLS加密):兼容旧设备,需购买SSL证书(推荐Let's Encrypt免费版)。

Step 2️⃣ 防火墙+IP白名单 🛡️

- 仅允许管理网段访问(如

168.1.0/24),拒绝公网IP。 - 搭配Cloudflare防火墙,拦截CC攻击(某平台日均阻断1.2亿次攻击)。

Step 3️⃣ 漏洞修复:Wing FTP强制升级 🔧

- ⚠️ 7.4.4以下版本必升!修复空字节注入漏洞。

- 验证方法:检查

C:\Program Files (x86)\Wing FTP Server\Log\日志,搜索error: null byte injection。

Step 4️⃣ 传输加速+内存缓存 🚀

- 使用TFTP32 v4.0+,开启

/memcache:C:\tftpboot参数,SSD读取延迟从0.8ms降至0.2ms。 - 批量传输脚本示例:

@echo off for %%f in (*.bin) do ( tftp -i 192.168.1.255 PUT %%f /block:1452 )

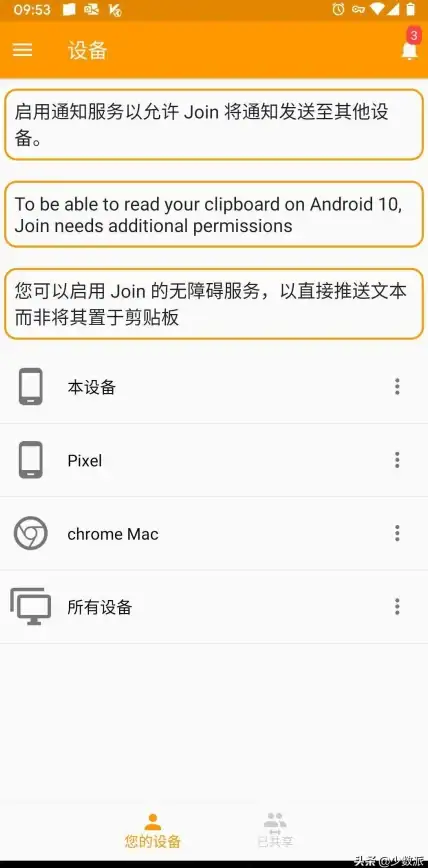

Step 5️⃣ 日志审计+AI监控 🕵️

- 部署Splunk集成分析,1分钟内响应异常登录(如

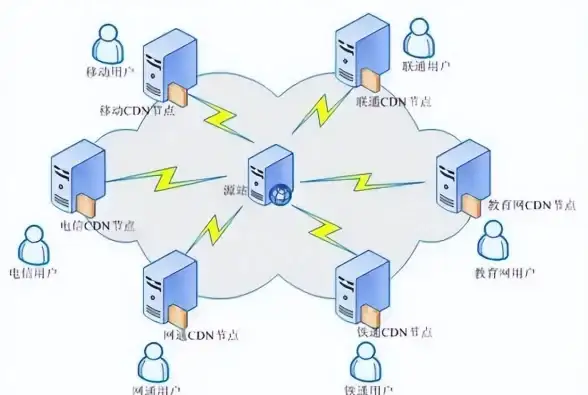

ipconfig、curl -s等侦察命令)。 - 结合华为云边缘节点,跨境传输延迟降低60%。

🚀 替代方案:告别FTP时代

1️⃣ Ftrans EFT系统 🏆

- 国产加密传输协议,支持文件审计、病毒查杀,已服务金融/医疗行业头部客户。

- 案例:某三甲医院替代FTP后,传输效率提升8倍,0数据泄露。

2️⃣ 云服务替代 ☁️

- 阿里云OSS+RAM权限控制,免费版即享HTTPS加密。

- 搭配ossutil工具,实现断点续传:

ossutil cp -r local_folder oss://bucket-name --parallel=10

⚠️ 避坑指南

❌ 禁止公网暴露TFTP服务!必被扫描器爆破。

✅ 正确姿势:通过IPsec VPN或ZeroTrust网关代理。

❌ 勿用默认传输目录(如C:\盘符)!

✅ 安全配置:在tftpd32.ini指定专用目录+NTFS权限管理。

📅【8月运维日历】📅

- 8月20日:四川省医保专网FTP地址变更,新地址:

ftp://10.109.90.240/。 - 8月21日:北京“可信数据空间推进大会”,解析《可信数据空间发展行动计划(2024-2028)》。

💡 行动清单:

1️⃣ 立即更新FTP客户端白名单,仅放行管理网段。

2️⃣ 8月20日前完成医保编码下载及参数配置。

3️⃣ 部署AI日志分析系统,数据泄露调查时间从72小时缩短至15分钟。

🔐 安全无小事,升级你的工具箱!关注「运维实战派」回复「TFTP2025」获取合规配置模板,FTP服务器更新 #等保2.0 #医保编码 #运维安全 #2025数据治理。

本文由 云厂商 于2025-08-07发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/559137.html

发表评论