上一篇

运维实用指南|高效防护DDoS攻防战术揭秘—源码防火墙合规部署全流程】

- 云服务器供应

- 2025-08-07 06:11:18

- 7

本文目录:

- 🚨 场景还原:凌晨3点的"红色警报"

- ">🔥 DDoS攻击进化论:从"洪水猛兽"到"精准打击"

- ">🛡️ 源码防火墙:给代码穿上"防弹衣"

- ">🚀 合规部署全流程:从0到1搭建"护城河"

- ">📊 实战案例:游戏公司的"绝地反击"

- ⚖️ 合规红线:这些法规必须知道

- 🎯 运维人必备:源码防火墙部署检查表

🌪️ 当DDoS攻击来敲门:运维人的"抗洪"实战指南 🛡️

(✨文末附【源码防火墙部署检查表】,建议收藏!)

🚨 场景还原:凌晨3点的"红色警报"

某电商大促夜,运维小王正盯着飙升的GMV傻笑,突然监控屏炸出满屏红色告警——带宽占用率98%、CPU负载爆表、用户反馈页面加载失败!这熟悉的配方,正是DDoS攻击的"三连暴击",更可怕的是,攻击流量中混着CC攻击的"糖衣炮弹",传统防火墙直接躺平……

别慌!今天带你拆解2025年最新DDoS攻防战术,手把手教你部署源码防火墙,让攻击者知难而退!👇

🔥 DDoS攻击进化论:从"洪水猛兽"到"精准打击"

- 体积型攻击:UDP Flood、NTP Amplification等"蛮力选手",直接用数据包淹没带宽。

- 协议型攻击:SYN Flood、DNS Query Flood这类"规则破坏者",专挑协议漏洞下手。

- 应用层攻击:HTTP Flood、CC攻击化身"伪装大师",模拟正常用户行为,绕过基础防护。

📌 2025年新趋势:攻击流量突破T级成常态,混合型攻击占比超70%,物联网设备成"僵尸军团"主力军。

🛡️ 源码防火墙:给代码穿上"防弹衣"

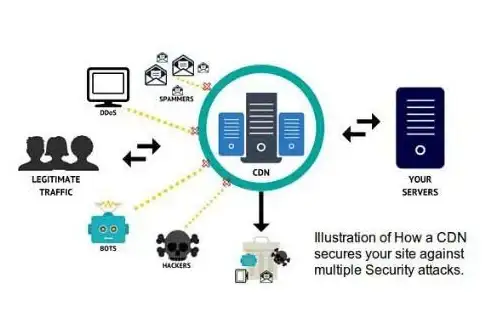

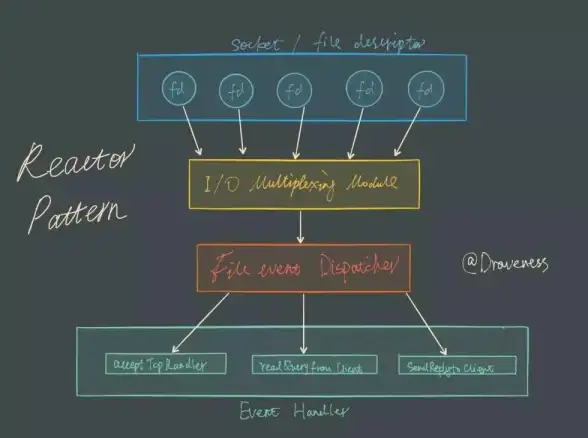

不同于传统防火墙的"粗放式拦截",源码防火墙(WAF)直接嵌入应用层,像给代码装上"透视眼":

- 正则表达式匹配:精准识别SQL注入、XSS攻击等"危险动作"。

- AI行为分析:通过机器学习建模,揪出伪装成正常流量的恶意请求。

- 虚拟补丁:0day漏洞刚曝光,防火墙自动生成临时防护规则,堪称"光速补丁"。

💡 选型避坑指南:

- 中小企业:选云WAF(如阿里云WAF企业版,2999元/月含全功能)。

- 金融/政务:等保合规套餐(奇安信NGFW+长亭WAF组合)。

- 物联网场景:工业防火墙(威努特工业卫士,支持Modbus协议深度解析)。

🚀 合规部署全流程:从0到1搭建"护城河"

Step 1:风险评估

- 梳理关键业务接口(如支付API、用户登录)。

- 模拟攻击测试(可用开源工具如OWASP ZAP)。

Step 2:架构设计

🌰 电商场景示例:

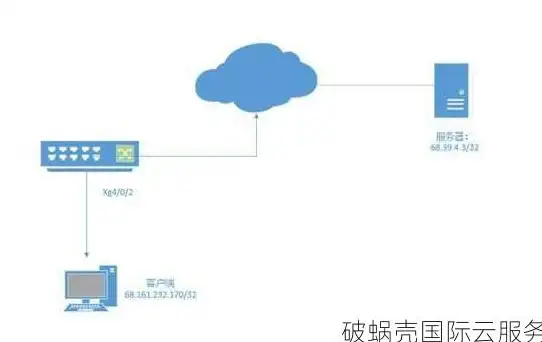

- 边缘防护层:接入高防CDN(如白山云,300G防御峰值),隐藏源站IP。

- 应用防护层:部署WAF反向代理,配置CC攻击防护规则(单IP请求频率≤50次/秒)。

- 源码防护层:开启Web服务器ModSecurity模块,拦截畸形请求。

Step 3:规则调优

- 误杀率控制:通过日志分析,将误杀率压到≤0.3%。

- 动态策略:大促期间启用"宽松模式",非敏感接口临时放宽频率限制。

Step 4:自动化运维

- SIEM联动:用Splunk集中管理日志,攻击发生时自动触发告警。

- 灰度切换:通过腾讯云7×24小时健康检查,逐步迁移流量验证稳定性。

📊 实战案例:游戏公司的"绝地反击"

某头部游戏公司遭2.35Tbps混合攻击(UDP Flood+0day漏洞),防御方案堪称教科书:

- 边缘清洗:高防节点过滤80%恶意流量。

- AI行为分析:百度云AI防火墙识别出"慢速HTTP攻击"。

- 智能调度:阿里云全球加速将残余流量分散至12个清洗节点。

结果:2小时内恢复服务,攻击成本飙升300%,黑产主动撤退!

⚖️ 合规红线:这些法规必须知道

- 《网络安全法》:金融/医疗/政务行业必须部署WAF,定期提交防护报告。

- 《关键信息基础设施保护条例》:等保三级要求Web应用实时流量检测。

- 《数据安全法》:敏感信息脱敏处理(如身份证号需加密存储)。

🎯 运维人必备:源码防火墙部署检查表

| 阶段 | 检查项 | 合格标准 |

|---|---|---|

| 部署前 | 业务接口梳理 | 覆盖所有对外API |

| 部署中 | WAF规则配置 | 误杀率≤0.3%,关键接口无漏防 |

| 部署后 | 日志审计 | 生成等保合规报告 |

| 日常运维 | 自动化规则更新 | 0day漏洞24小时内生成虚拟补丁 |

💬 互动话题:你遇到过最奇葩的DDoS攻击是什么?欢迎留言分享"抗洪"故事!

🔥 最后叮嘱:DDoS防护是场"军备竞赛",没有一劳永逸的方案,定期演练、拥抱AI技术、与行业共享威胁情报,才是制胜王道!

本文由 云厂商 于2025-08-07发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/558068.html

发表评论