网络运维 TFTP操作安全守护 安全合规】服务器连接风险提示!

- 云服务器供应

- 2025-08-06 19:08:03

- 2

🔒【网络运维 | TFTP操作安全守护 —— 【安全合规】服务器连接风险提示!】🔒

📢 最新消息速递!

就在昨天(2025年8月5日),国家信息安全测评中心发布紧急通报:某跨国企业因TFTP服务器配置不当,导致核心网络设备配置文件泄露,直接经济损失超千万元!😱 运维圈瞬间炸锅——这个“爷爷辈”的文件传输协议,怎么还能捅出这么大篓子?

🚨 TFTP:便利与风险并存的“双刃剑”

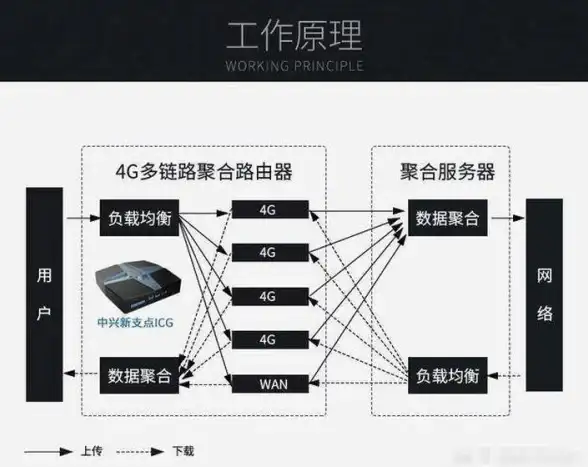

TFTP(Trivial File Transfer Protocol)作为轻量级文件传输协议,凭借“无认证、无加密、开箱即用”的特性,至今仍是网络设备(如交换机、路由器)批量配置的“黄金搭档”,但!👇

高危操作场景实录🎬:

1️⃣ 明文传输“裸奔”:配置文件、固件镜像全用明文“走钢丝”,黑客抓包=开箱取宝📦

2️⃣ 默认端口“灯塔”:UDP 69端口常年高亮,自动扫描工具3秒就能定位目标🎯

3️⃣ 权限失控“连环炸”:写权限误开=给攻击者递“系统管理员体验卡”💻

📜 合规红线:这些坑千万别踩!

根据2025年最新版《网络安全等级保护2.0》要求,TFTP使用必须过这“三道关”:

1️⃣ 最小权限原则 🔒

❌ 错误示范:tftp> put config.bin(全量读写权限)

✅ 正确操作:仅开放特定目录读权限,用chmod 755锁死高危操作

2️⃣ 网络隔离“金钟罩” 🛡️

❌ 致命操作:TFTP服务器直连公网/办公网

✅ 硬核方案:部署VLAN隔离+ACL访问控制,画地为牢🏰

3️⃣ 日志审计“天眼”系统 👁️

❌ 摆设行为:日志只存本地/超过7天自动删除

✅ 满分答案:对接SIEM平台,实时监控tftp进程异常行为📊

🛡️ 安全加固“三板斧”

第一斧:协议替换大法

🔄 场景:需要传输敏感文件时

✅ 替代方案:

- SCP/SFTP:SSH加密通道“开箱即用”🔐

- HTTPS:Web界面上传+数字签名验证📲

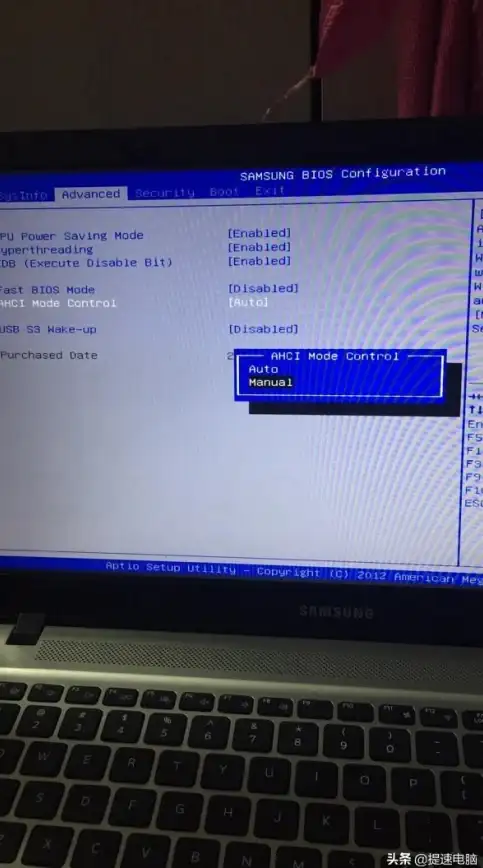

第二斧:端口伪装术

🎭 操作指南:

- 修改TFTP默认端口(如改为UDP 8069)

- 配置防火墙规则,仅允许特定管理IP访问

💡 效果:让扫描器“找不着北”🌪️

第三斧:自动化加固脚本

🤖 推荐工具:Ansible + TFTP安全检查模板

- name: Secure TFTP Server

hosts: network_devices

tasks:

- lineinfile:

path: /etc/xinetd.d/tftp

regexp: '^server_args'

line: 'server_args = -s /tftpboot -c -p -l -a {{ secure_dir }}'

⚠️ 紧急事件处置SOP

触发条件:发现异常TFTP连接

1️⃣ 秒断连接:killall -9 in.tftpd(先止血!)🩹

2️⃣ 取证分析:

tcpdump -i eth0 udp port 69 -w tftp_capture.pcap- 检查

/var/log/secure日志时间戳🕵️

3️⃣ 全盘杀毒:重点排查/tmp和/var/tftpboot目录🦠

🌐 未来趋势预警

据Gartner预测,到2026年:

- 85%的企业将弃用传统TFTP,转向加密传输方案🔢

- AI驱动的异常检测系统,将使TFTP攻击识别率提升至99.7%🤖

💡 运维er自救口诀:

“TFTP能用但别贪,加密隔离加审计;

日志留存90天,出了问题不抓瞎!”

赶紧对照检查你的TFTP服务器吧!毕竟——

“合规不是终点,安全才是运维人的浪漫” ❤️🔒

(信息来源:国家信息安全测评中心《2025年第三季度网络威胁报告》、Cisco《TFTP安全加固白皮书》)

本文由 云厂商 于2025-08-06发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/554089.html

发表评论