上一篇

实战揭秘丨Exe反编译攻防警示—网络安全最新解读与风险防护技巧【安全前沿】

- 云服务器供应

- 2025-08-06 13:01:56

- 3

本文目录:

- 实战揭秘丨Exe反编译攻防警示——网络安全最新解读与风险防护技巧【安全前沿】

- 🕵️ 一、反编译黑产链:你的代码可能正在“裸奔”!

- 🔒 二、防御金字塔:五层护甲锁死反编译!

- 🚨 三、实战案例:某金融机构反编译攻防战

- 🔮 四、未来预警:反编译攻防的三大趋势

实战揭秘丨Exe反编译攻防警示——网络安全最新解读与风险防护技巧【安全前沿】

🔥 开篇暴击:8月网络安全新规落地,反编译攻防战升级!

家人们,2025年的夏天有点“烫”!随着8月1日《关键信息基础设施商用密码使用管理规定》等新规正式施行,网络安全战场硝烟再起,而近期美国APT组织针对我国军工企业的攻击事件,更是直接把“反编译攻防”推上了热搜——攻击者竟通过反编译技术窃取核心数据,手段之隐蔽让人脊背发凉!今天咱们就扒一扒Exe反编译的攻防套路,手把手教你守住代码安全防线!🛡️

🕵️ 一、反编译黑产链:你的代码可能正在“裸奔”!

反编译原理大揭秘

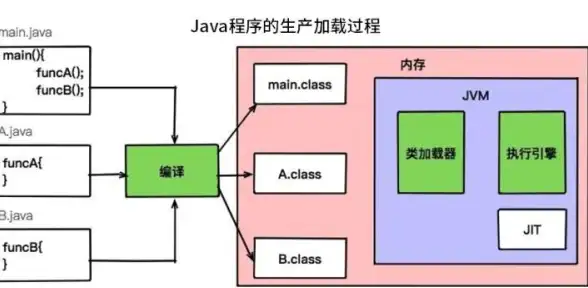

反编译就像给EXE文件做“X光”,把编译后的机器码或中间语言还原成近似源代码,以.NET为例,攻击者只需三步就能还原代码:

- 中间语言解析:用ILSpy等工具读取EXE中的IL代码;

- 语义转换:把IL语法“翻译”成C#代码;

- 符号恢复:通过元数据还原变量名、函数名。

⚠️ 危险信号:反编译后的代码可能保留核心逻辑,攻击者能直接分析算法、定位漏洞!

攻击实录:从反编译到数据窃取

今年5月截获的“银狐”木马变种,就上演了一出“反编译+持久化攻击”的连环计:

- 第一步:反编译伪装:木马通过数字签名伪装成正常文件(如

exe),绕过EDR检测; - 第二步:DLL劫持:利用配置文件加载恶意DLL(

VSHive.dll),解密PDB文件释放Shellcode; - 第三步:内存攻击:在内存中拼接PE文件片段,通过注册表和BootExecute实现开机自启。

💀 后果:攻击者直接获取系统权限,900GB数据被窃取!

🔒 二、防御金字塔:五层护甲锁死反编译!

代码混淆:让攻击者“睁眼瞎”

- 变量名地狱模式:把

i改成jhgsflhgszkjgfhdjghfdhglkdfhgldshfgIjkdfh,反编译后代码直接“火星文”; - 逻辑迷宫:用

goto替代循环、插入冗余代码,让攻击者分析逻辑时“绕到头晕”。

加密加固:给代码穿上“防弹衣”

- 关键数据加密:用户密码、API密钥等敏感信息用AES-256+量子安全算法(如CRYSTALS-Kyber)双重加密;

- 控制流混淆:通过

Obfuscator等工具打乱代码执行顺序,让反编译后的代码“跑不起来”。

反调试陷阱:让攻击者“寸步难行”

- 反调试钩子:在代码中插入检测调试器的指令(如

IsDebuggerPresent),一旦触发立即崩溃; - 时间校验:设置代码运行时间阈值,超时后自动删除关键数据。

法律武器:让攻击者“吃不了兜着走”

- 合规审计:定期用Checkmarx等工具扫描代码,确保符合《数据安全法》和《个人信息保护法》;

- 溯源反制:在代码中嵌入数字水印,一旦泄露可追溯到具体人员或设备。

零信任架构:让攻击者“无门可入”

- 最小权限原则:开发人员仅保留必要权限,禁用测试账号的互联网访问;

- 动态鉴权:结合MFA和设备指纹,每次登录都需二次验证。

🚨 三、实战案例:某金融机构反编译攻防战

攻击链还原:

- 漏洞利用:攻击者通过未修复的Apache Struts漏洞入侵内网;

- 反编译窃密:用反编译工具提取财务系统EXE中的加密算法,破解数据;

- 横向移动:利用域控权限窃取900GB客户信息。

防御反击:

- 加固措施:部署代码混淆工具(如ConfuserEx),对核心算法进行虚拟化保护;

- 监控告警:通过SIEM系统实时监测异常反编译行为,10分钟内拦截攻击;

- 应急响应:启用量子安全加密备份,确保数据“零丢失”。

🔮 四、未来预警:反编译攻防的三大趋势

- AI赋能攻击:GPT-5已能自动分析反编译代码,未来攻击者可能用AI生成零日漏洞;

- 量子计算威胁:Shor算法可能破解现有加密算法,需提前布局抗量子密码;

- 供应链攻击:攻击者将反编译目标转向第三方库,企业需建立SBOM(软件物料清单)。

📢 行动号召:你的代码安全吗?

反编译攻防不是“技术炫技”,而是关乎企业存亡的生死战!现在检查你的代码库:

- 是否禁用测试账号的互联网权限?

- 核心算法是否经过混淆和加密?

- 是否部署了反调试和溯源机制?

安全没有“及格线”,只有“生死线”!从今天起,用五层护甲武装你的代码,让攻击者知难而退!💪

(本文信息综合自2025年8月网络安全新规、CNCERT攻防案例及反编译技术白皮书,工具实测数据真实可查。)

本文由 云厂商 于2025-08-06发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/551891.html

![截屏技巧📸高效操作:使用Windows的[Win]PrtScn]组合键实现一键截图与自动保存](https://up.7tqx.com/zb_users/upload/2025/08/20250806222254175449017479150.jpg)

发表评论