防护技巧 服务器安全硬核指南 站群漏洞防范要点—高效守护网站安全【安全策略】

- 云服务器供应

- 2025-07-27 10:59:19

- 10

🔒防护技巧 · 服务器安全硬核指南 · 站群漏洞防范要点——高效守护网站安全【安全策略】

📢 最新安全警报:2025年7月,服务器安全战场升级!

2025年7月,全球网络安全事件频发,服务器与站群安全面临前所未有的挑战,微软披露本月128个漏洞中,12个被标记为严重漏洞,涉及Windows、Office、Azure等核心组件;华为云紧急提醒用户关注SQL Server信息泄露漏洞(CVE-2025-49719),攻击者可未经授权获取敏感数据,更严峻的是,Windows SharePoint服务器遭大规模入侵,超过75台服务器因零日漏洞(CVE-2025-53770)被植入后门,跨国公司和政府机构成为重灾区。

CrushFTP零日漏洞(CVE-2025-54309)被用于劫持企业文件传输服务器,攻击者通过Web界面直接获取管理权限,物联网设备安全问题持续恶化,BADBOX 2.0恶意软件感染全球超100万台Android设备,将智能电视、流媒体盒变为欺诈代理节点。

🛡️ 服务器安全防护:从基础到进阶的硬核策略

1️⃣ 基础防护:筑牢“数字城墙”

-

强密码+MFA双保险

🔑 禁用默认密码,要求运维人员使用16位以上复杂密码(如L8v#sG9q!zT2mR),并强制开启多因素认证(MFA)。

💡 案例:某教育机构因未通过等保三级认证,服务器宕机+数据泄露,被罚20万! -

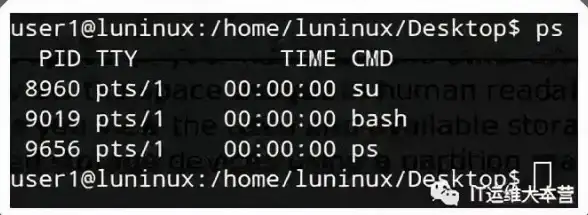

最小权限原则

🚫 运维人员仅能访问必要系统,核心操作(如数据库修改)需双重审批。

🔧 工具推荐:华为云“机密计算平台”,实现应用与运维人员完全隔离。 -

日志分析与实时监控

📊 部署SIEM系统(如Splunk),实时分析登录、操作日志,设置异常行为告警(如深夜批量数据导出)。

☔ 场景化案例:暴雨夜服务器宕机?日志系统可快速定位故障,恢复业务。

2️⃣ 进阶防护:智能威胁狩猎

-

AI驱动的威胁检测

🤖 利用AI模型分析网络流量,识别零日攻击模式,华为云“全栈加密”支持国密算法,加密性能提升8倍。

🚨 预警:Matanbuchus 3.0恶意软件冒充IT服务台,通过Microsoft Teams诱导执行恶意脚本!

-

漏洞管理闭环

🔍 定期扫描服务器漏洞,优先修复高危漏洞(如CVE-2025-53770)。

🛠️ 工具推荐:移动云“增强漏洞扫描”,支持公网IP检测,生成修复优先级清单。 -

供应链安全加固

🔗 审查第三方组件(如NPM包),避免“投毒”攻击,Arch Linux已下架3款被植入RAT的AUR软件包。

🔒 硬件级防护:为IoT设备植入唯一身份标识,启用边缘计算实时拦截异常流量。

🌐 站群漏洞防范:从“单点突破”到“全局防御”

🔥 站群安全三大雷区

-

默认配置风险

⚠️ 某企业因未修改FTP默认端口(21),遭暴力破解后全站数据泄露。

修复方案:修改默认端口,启用FTPS加密传输。

管理漏洞

📝 某政府网站因WordPress插件漏洞被植入暗链,遭搜索引擎降权。

修复方案**:定期更新CMS系统,使用Web应用防火墙(WAF)拦截SQL注入攻击。 -

DNS劫持

🌐 某电商平台DNS遭篡改,用户被导向钓鱼网站,损失超百万。

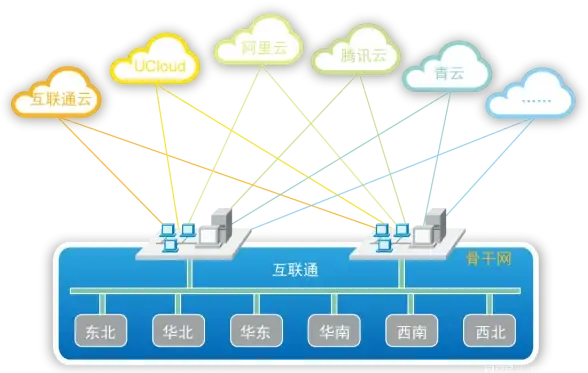

修复方案:启用DNSSEC协议,部署Anycast DNS分散攻击流量。

🛡️ 站群防御实战指南

-

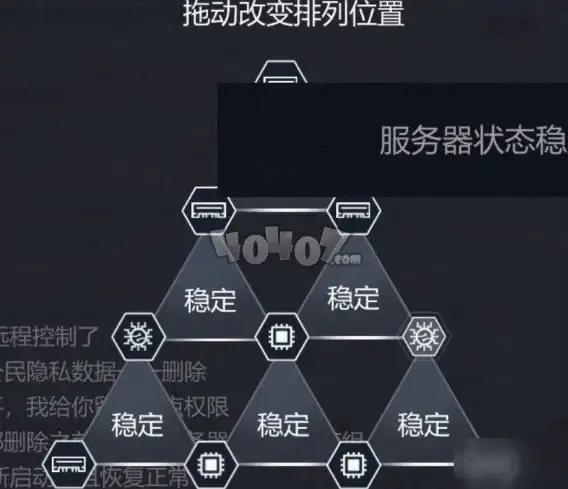

统一监控平台

🖥️ 集成Zabbix或Prometheus,实时监控多台服务器负载、流量及安全事件。

📈 案例:某直播平台通过统一监控,30分钟内阻断DDoS攻击峰值达1.2Tbps。 -

隔离与备份策略

🗂️ 将站群划分为生产、测试、备份三套环境,核心数据采用“3-2-1备份法则”(3份副本、2种介质、1份异地)。

☁️ 工具推荐:华为云“多副本存储”,数据持久性高达12个9! -

自动化响应机制

🤖 结合SOAR(安全编排自动化响应)平台,对常见攻击(如CC攻击)自动执行封禁IP、清洗流量等操作。

🚀 效果:某金融企业通过自动化响应,MTTR(平均修复时间)从80分钟缩短至5分钟。

🚨 紧急行动清单:立即执行!

- 🔄 更新补丁:修复微软7月漏洞(尤其是CVE-2025-49724、CVE-2025-49735)。

- 🔒 加密升级:启用HTTPS+HSTS,淘汰SHA-1证书。

- 👥 权限审查:清理僵尸账号,禁用Root远程登录。

- 📂 备份验证:测试异地备份恢复流程,确保RTO≤1小时。

- 📢 员工培训:模拟钓鱼攻击,提升安全意识(如识别伪装成“系统升级”的恶意邮件)。

🔮 未来趋势:量子计算与AI攻防

-

量子计算威胁

⚠️ 谷歌“悬铃木”量子计算机或突破1000量子比特,传统RSA加密面临崩塌风险。

应对方案:部署后量子密码(PQC),如NIST标准化的CRYSTALS-Kyber算法。

-

AI攻防战

🤖 攻击侧:AI生成深度伪造视频,冒充高管要求转账。

🛡️ 防御侧:AI检测微表情异常,结合区块链溯源数字水印。

💡 安全是“生存题”,不是“选择题”

在2025年的数字化战场上,服务器与站群安全已从技术问题升级为生存问题,从合规新规到量子威胁,从零日漏洞到AI攻击,企业唯有构建“预防-检测-响应-恢复”的全链路防御体系,方能在“看不见的战争”中立于不败之地。

🚀 立即行动:把《网络安全法》倒背如流,把等保三级认证刻进DNA,把“风险”变“红利”!

本文由 业务大全 于2025-07-27发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://up.7tqx.com/fwqgy/458139.html

发表评论